Intégrer Azure DevOps avec BoostSecurity¶

BoostSecurity vous permet de connecter vos projets Azure DevOps afin d'activer des contrôles de sécurité sur vos référentiels, y compris des contrôles de sécurité de chaîne d'approvisionnement CI/CD.

Prérequis¶

Avant de commencer, assurez-vous d'avoir :

- Créé un jeton d'accès personnel (PAT) sur votre Azure avec certaines permissions.

- Installé l'application de marketplace Azure DevOps BoostSecurity Scanner.

- Créé un dépôt non vide

boostdans l'organisation où vous avez installé l'application BoostSecurity dans le marketplace. - Vérifié que l'option "Third-party application access via OAuth" est autorisée dans les paramètres de votre organisation ADO en vous rendant dans la section sécurité, en ouvrant la policy d'organisation à l'adresse

https://dev.azure.com/{ORGANIZATION_NAME}/_settings/organizationPolicy, et en positionnant l'option "Third-party application access via OAuth" sur "On" dans la section des policies de connexion des applications.

Comment créer un jeton d'accès personnel (PAT) avec les permissions correctes¶

Pour créer un PAT avec les permissions appropriées :

-

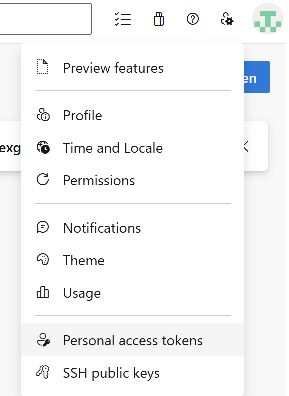

Allez dans vos "Paramètres utilisateur" dans ADO et accédez à vos "Personal Access Tokens".

- Dans le coin supérieur droit, à côté de votre icône d'utilisateur, développez le menu contextuel des paramètres utilisateur.

- Ouvrez la configuration des jetons d'accès personnel en cliquant sur l'élément de menu correspondant.

-

Créez un nouveau jeton d'accès personnel comme suit :

- Définissez la date d'expiration du jeton. Il est recommandé de la définir sur la période la plus longue conformément aux directives de votre organisation.

- Dans le champ “Organization”, sélectionnez toutes les organisations pour lesquelles vous souhaitez accorder l'accès au PAT.

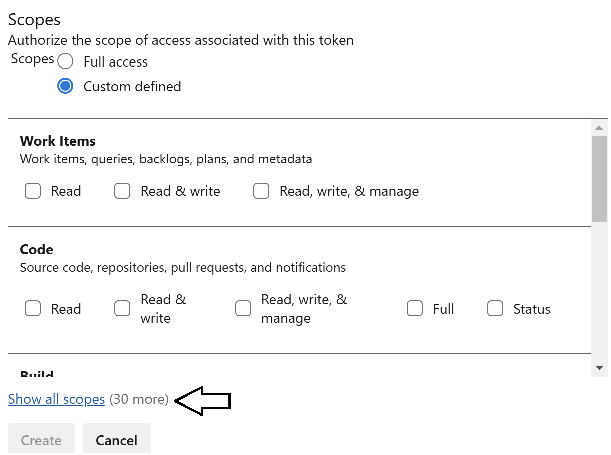

- Dans "Scope", sélectionnez l'option "custom defined" (définie par l'utilisateur), développez pour afficher les scopes autorisés et définissez les permissions requises.

- Cliquez sur Create pour créer votre nouveau PAT.

Permissions¶

Cette intégration et l'Orchestration Zero Touch utiliseront les permissions suivantes :

| Groupe de portée | Permissions |

|---|---|

| Agent Pools | Lire |

| Analytics | Lire |

| Build | Lire & Exécuter |

| Code | Lire & ÉcrireStatut |

| Extensions | Lire & Gérer |

| Pipeline Resources | Utiliser & Gérer |

| Project & Team | Lire |

| Pull Request Threads | Lire & Écrire |

| Variable Groups | Lire, Créer & Gérer |

1. Connecter Azure DevOps à BoostSecurity¶

Pour installer l'intégration BoostSecurity pour Azure :

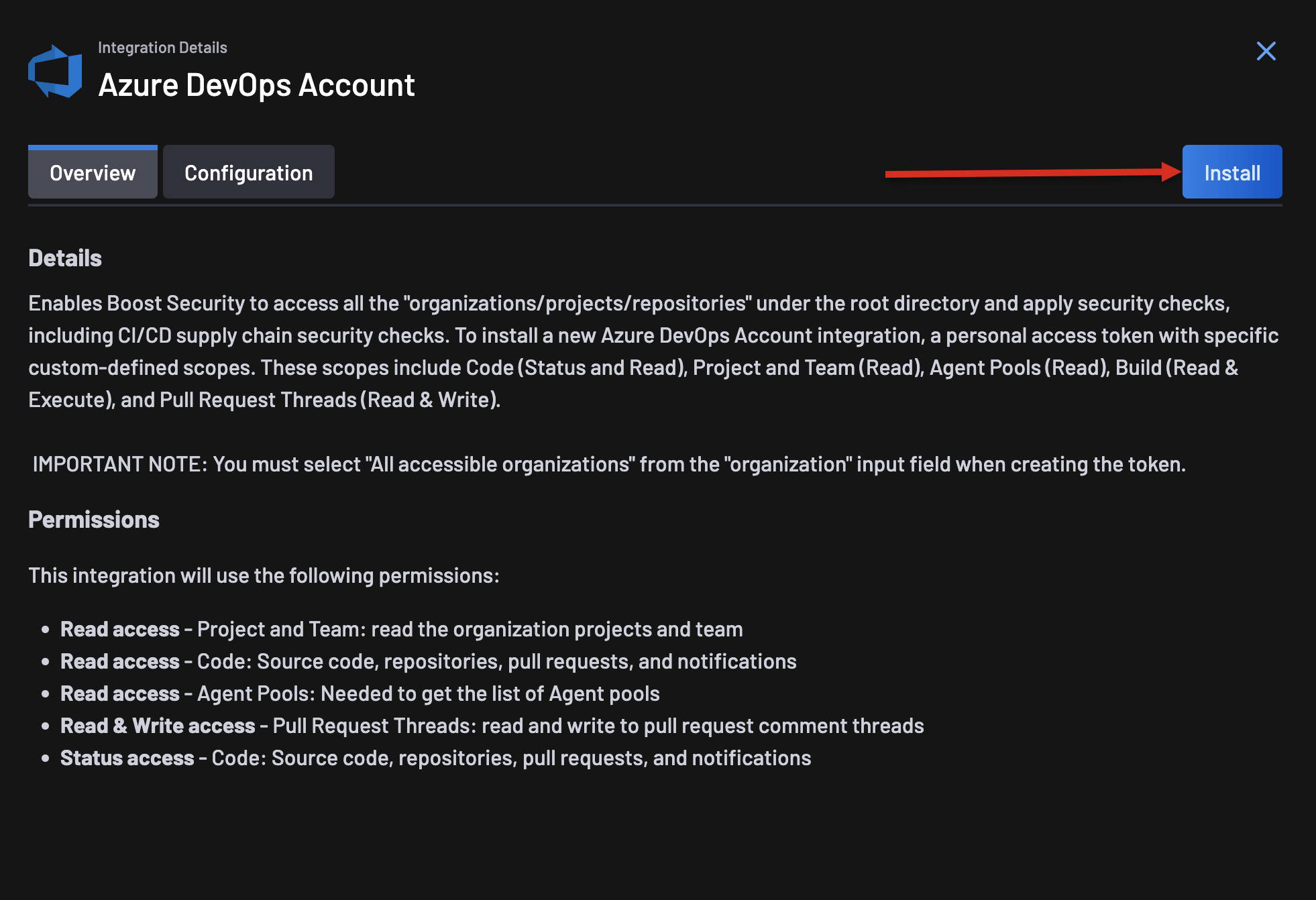

- Allez sur la

page des intégrations. -

Sélectionnez l'intégration Azure DevOps Account dans la section

Available. -

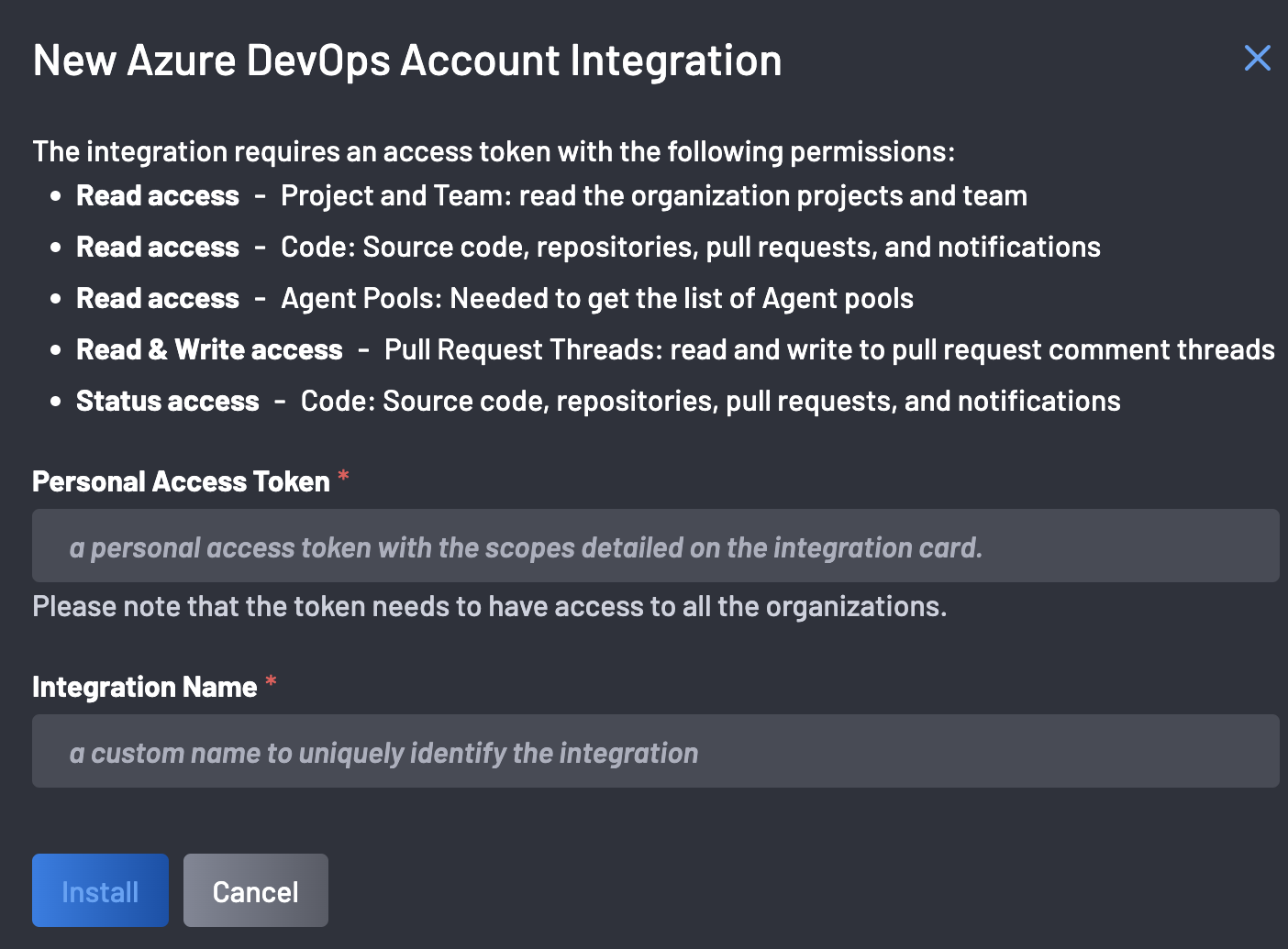

Cliquez sur Install : une fenêtre s'ouvrira, vous demandant de fournir le Personal Access Token et le Integration Name pour Azure, puis cliquez sur Install.

Assurez-vous que le jeton a accès à toutes les organisations.

Note

Si le Personal Access Token est défini avec une date d'expiration, l'intégration BoostSecurity Azure DevOps devra être mise à jour avec un nouveau jeton une fois que l'original aura expiré.

-

Cliquez sur Complete pour enregistrer.

Une fois l'installation terminée, la carte Azure DevOps BoostSecurity est ajoutée à la section Settings > Integrations > Installed. À ce stade, l'intégration BoostSecurity est activée pour votre projet Azure. Vous pouvez répéter ces étapes pour autoriser l'intégration avec d'autres projets Azure.

2. Orchestration Zero Touch pour ADO¶

Suivez ces étapes pour configurer le ZTP pour Azure DevOps

-

Allez sur la page des intégrations, sélectionnez votre intégration Azure DevOps et cliquez sur l'onglet de configuration.

-

Dans la colonne ZTP, vous remarquerez que le "ZTP status" est défini sur Not Set. Cliquez sur le menu d'actions à côté du statut et sélectionnez Enable.

-

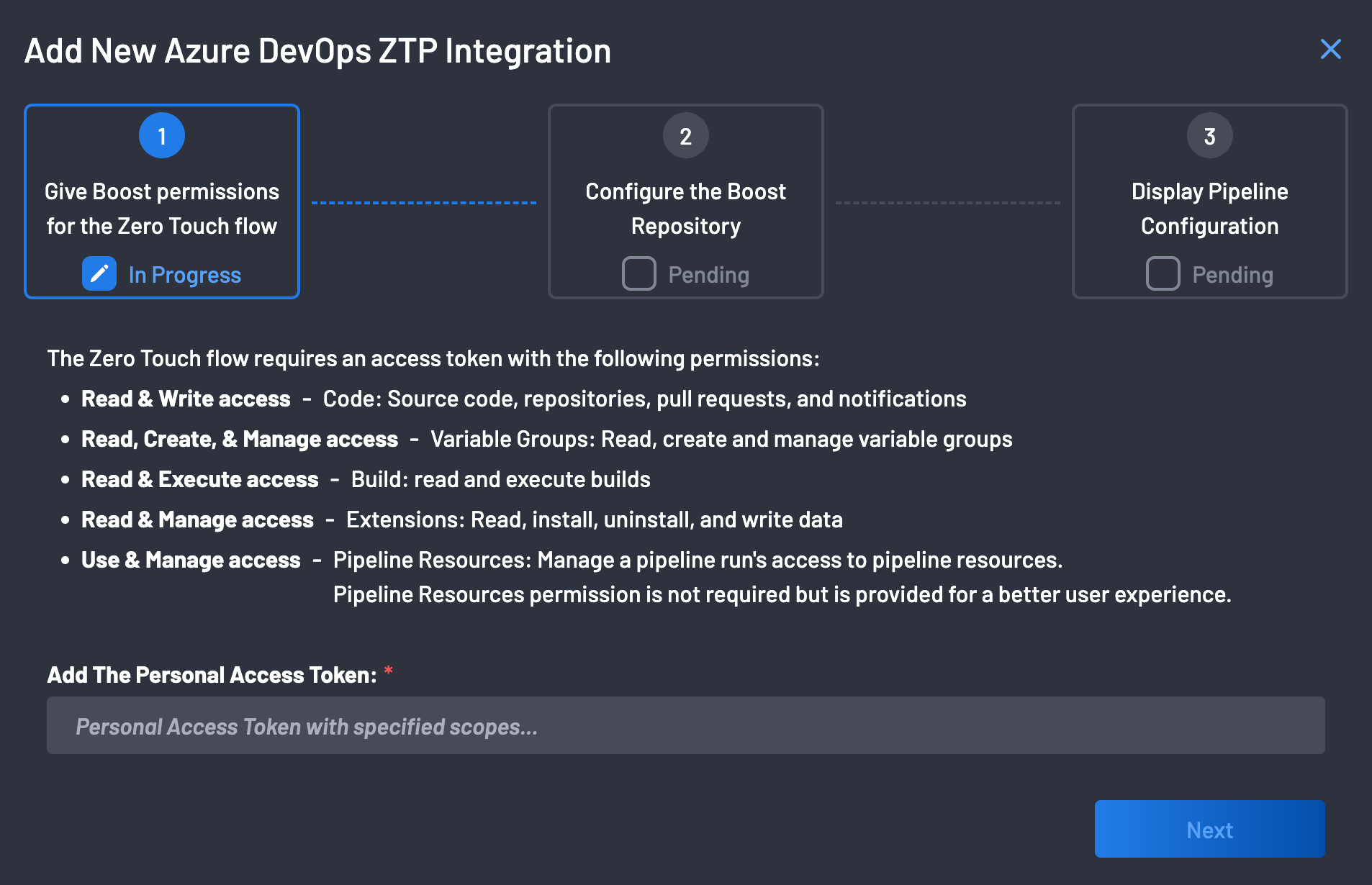

Dans l'assistant ZTP, la première étape consiste à donner à BoostSecurity les permissions pour le Zero Touch Flow sur votre organisation Azure DevOps. Le Zero Touch Flow nécessite un Personal Access Token disposant des permissions.

-

Cliquez sur le bouton Next pour continuer.

-

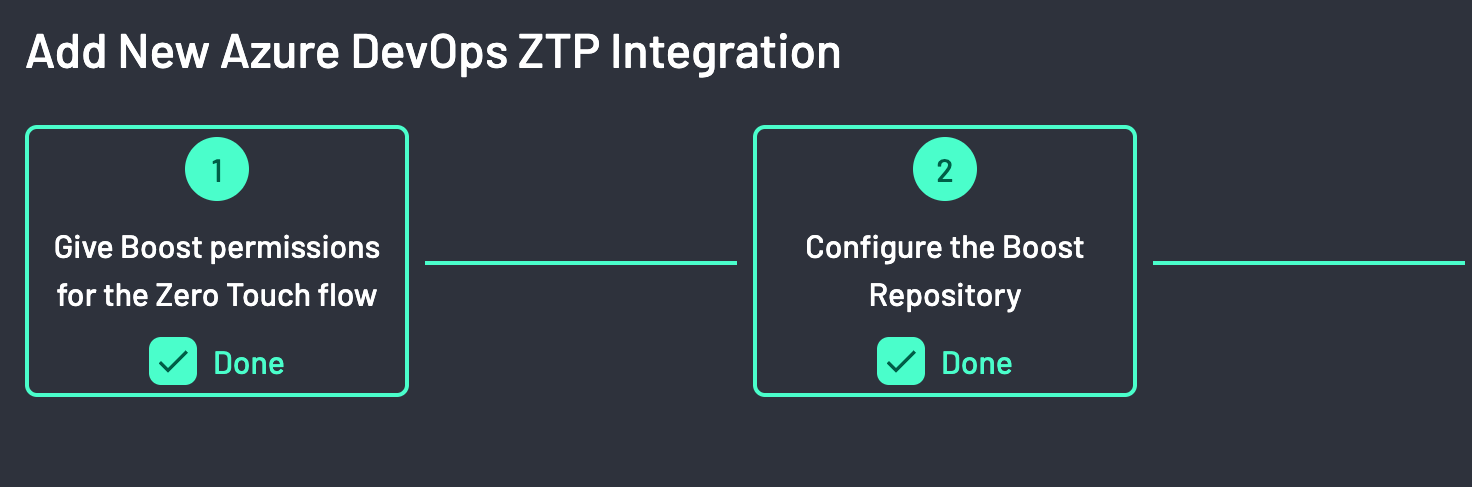

BoostSecurity configure le dépôt

boostdans votre organisation ADO. -

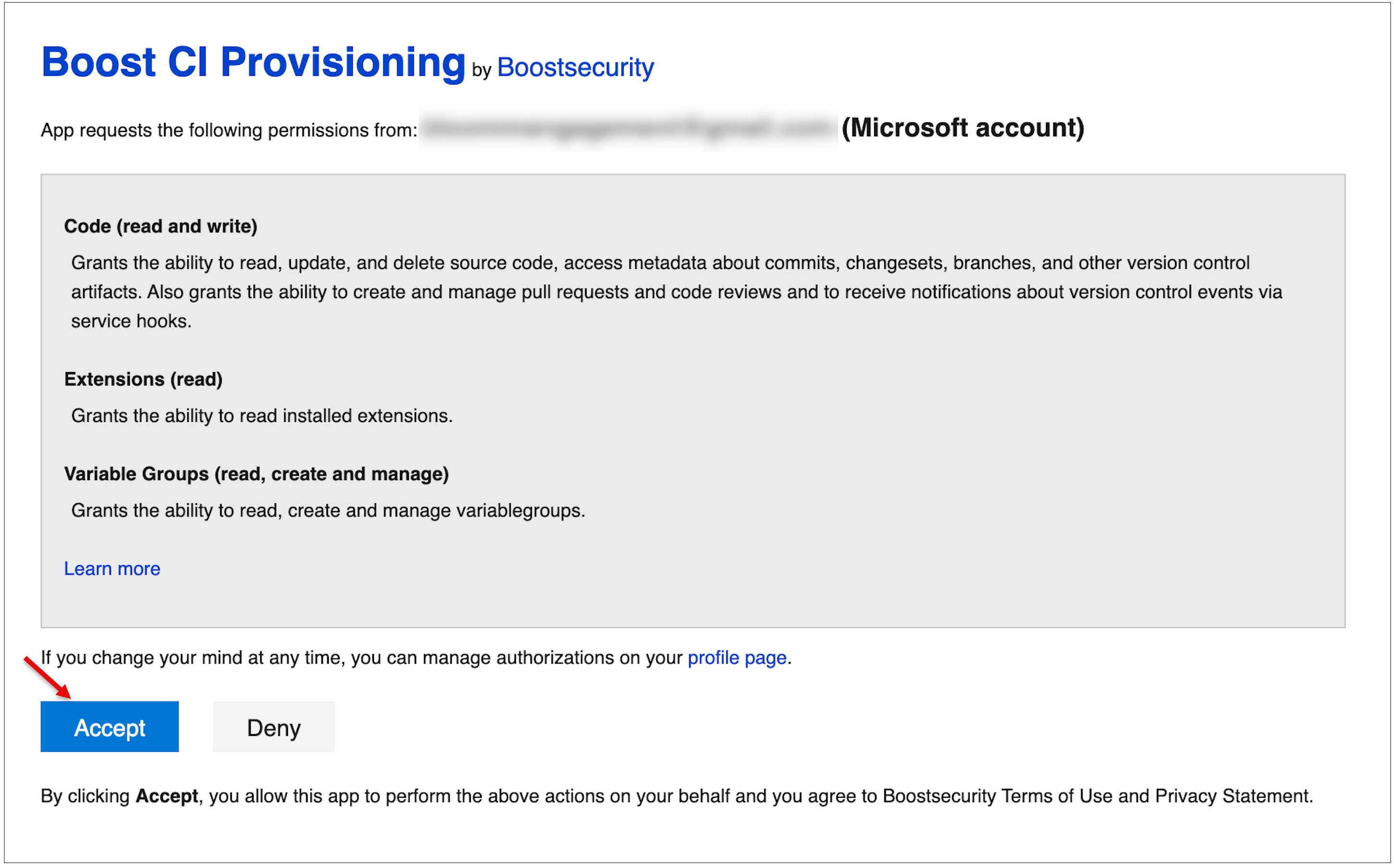

Installez et autorisez la Zero Touch provisioning de BoostSecurity.io sur vos organisations. Cliquez sur le bouton Accept en bas de la page.

Veuillez noter l'avertissement ci-dessous :

Lors de votre première analyse, vous devez autoriser le pipeline « boostsecurityio.boost-scanner » à accéder au groupe de variables boostsecurityio avant de pouvoir voir les résultats sur votre tableau de bord.

-

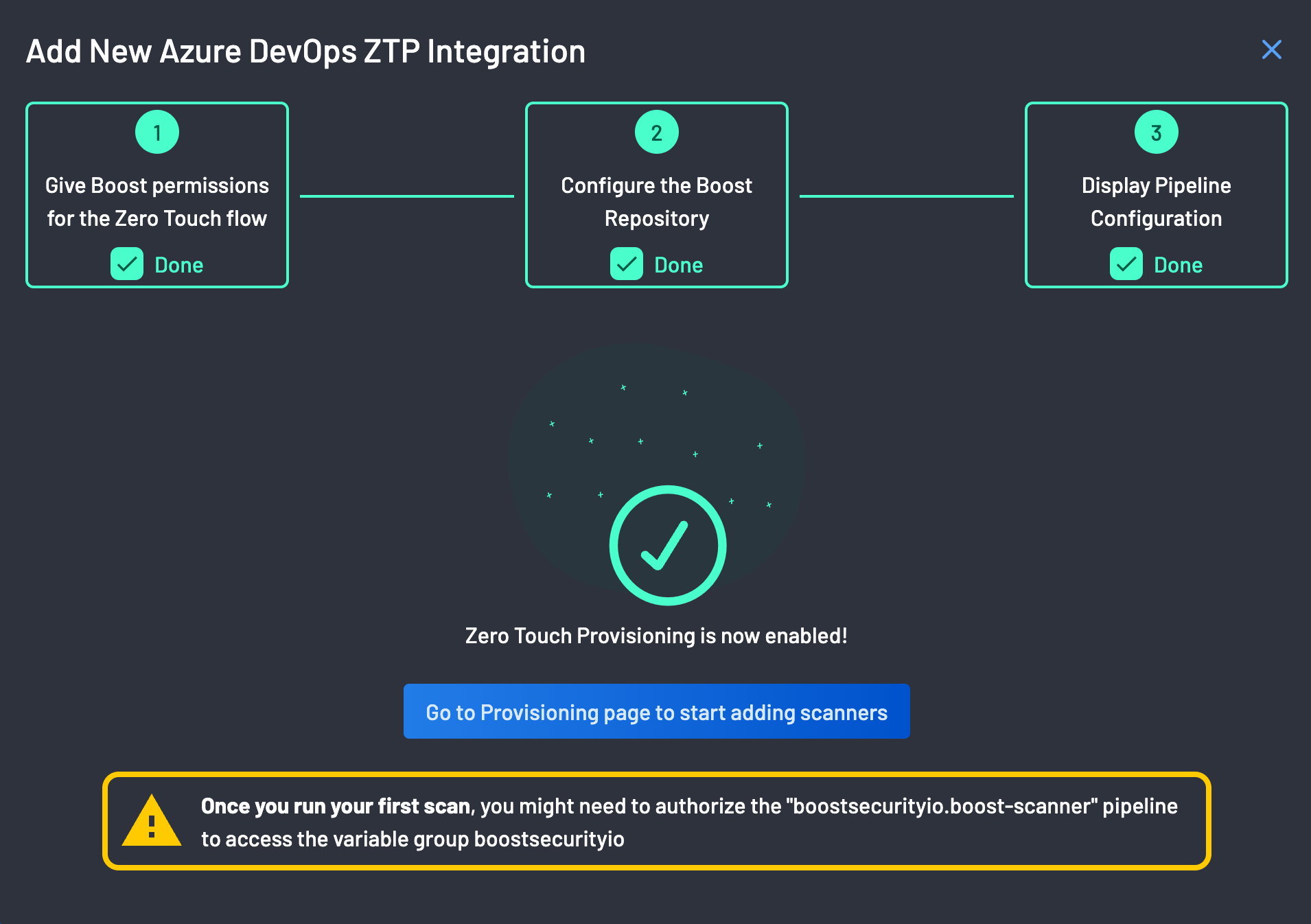

La configuration du pipeline est prête.

Note

En cliquant sur le bouton Enable Boost Recommended Scanners, Boost provisionnera plusieurs scanners pour chaque dépôt auquel il a accès. Ces scanners demanderont ensuite que de nouveaux scans soient effectués pour chacun de ces dépôts. Veuillez noter que ce processus aura un impact financier sur vos services, assurez-vous donc que c'est la bonne décision avant de continuer.

Si vous vous connectez à une grande collection de dépôts, vous pouvez préférer activer l'analyse de manière plus ciblée.

Orchestration Zero Touch est maintenant activé!!!

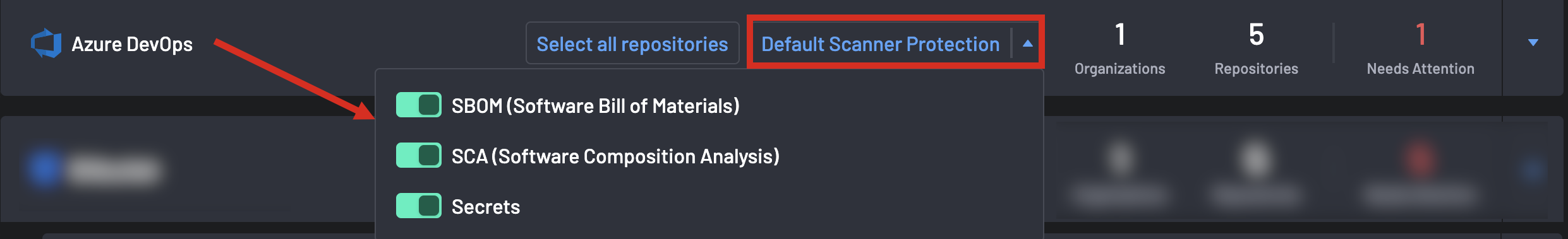

3. Activer la protection d'analyse par défaut¶

Après avoir intégré avec succès votre organisation Azure DevOps, il est recommandé d'activer l'analyseur BoostSecurity.

Pour ce faire :

-

Allez sur la page Couverture d'analyse et sélectionnez la colonne Default Scanner Protection pour votre intégration ADO.

-

Activez SAST, SBOM, SCA ou Secrets pour activer la protection par défaut de l'analyseur BoostSecurity sur votre ressource ADO.