Configuration d’Entra ID et de l’intégration Azure DevOps avec BoostSecurity¶

Ce guide fournit des instructions détaillées pour configurer Microsoft Entra ID et Azure DevOps (ADO) afin de les intégrer avec BoostSecurity. La configuration établit une connexion sécurisée en utilisant une inscription d’application Entra ID, un principal de service et les autorisations associées. En suivant les étapes décrites dans ce guide, vous pourrez :

- Créer et configurer une inscription d’application Entra ID.

- Attribuer les autorisations API Azure DevOps requises.

- Générer et gérer des secrets clients.

- Connecter Azure DevOps à votre locataire Entra ID.

- Configurer BoostSecurity pour s’intégrer à votre environnement ADO.

- Activer l’installation du webhook et l'Orchestration Zero Touch.

Ce processus garantit que BoostSecurity peut interagir en toute sécurité avec votre organisation Azure DevOps tout en respectant les meilleures pratiques pour le contrôle d’accès et l’automatisation.

Configuration Entra ID¶

-

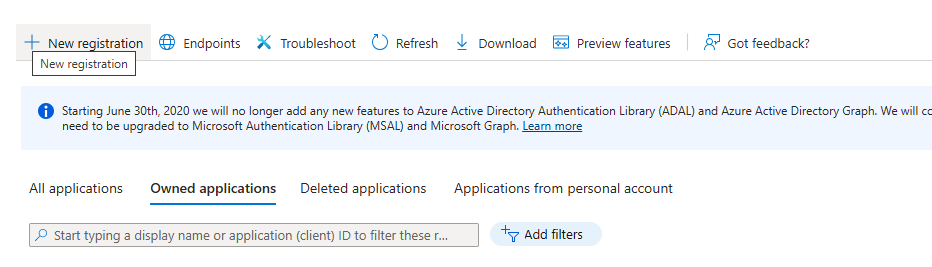

Dans le Portail Azure, allez à Entra ID → Gérer → Enregistrements d’applications , et créez une nouvelle inscription d’application.

-

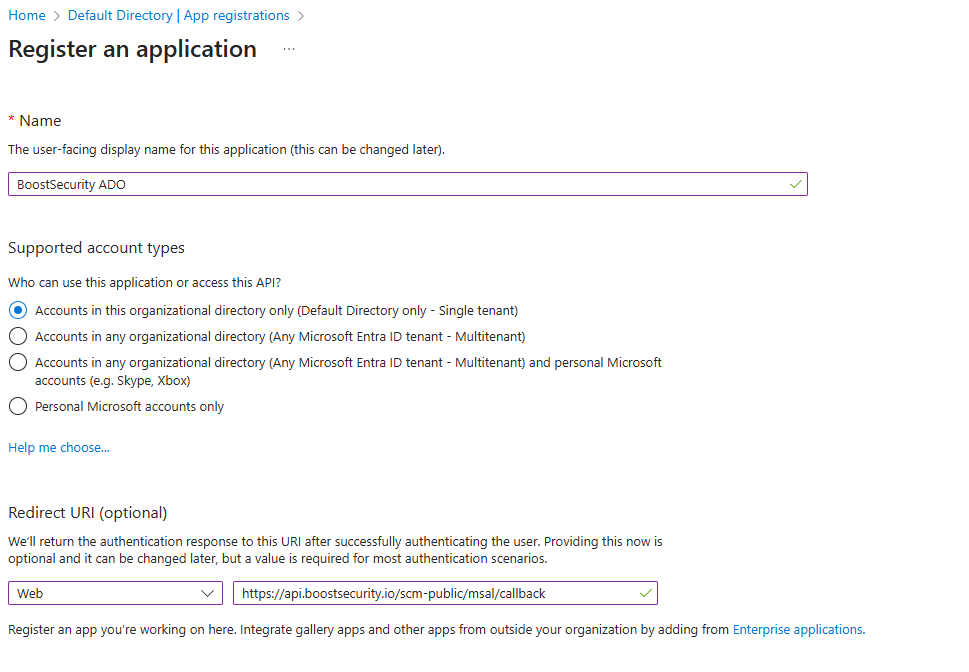

Attribuez un nom descriptif et configurez l’URL de redirection Web sur :

https://api.boostsecurity.io/scm-public/msal/callback -

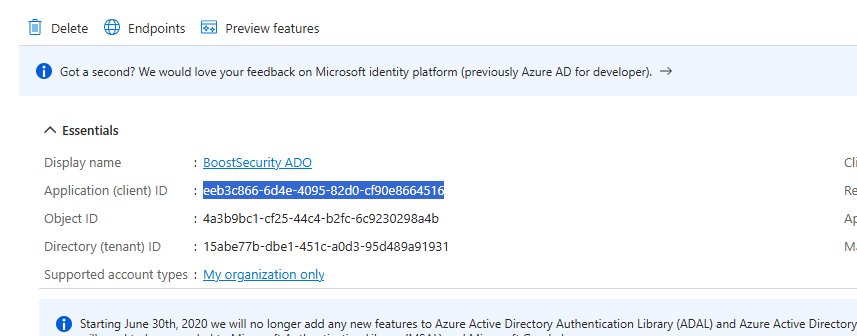

Après avoir créé l’inscription, ouvrez la page Aperçu et copiez l’ID client. Vous aurez besoin de cette valeur dans les étapes suivantes.

-

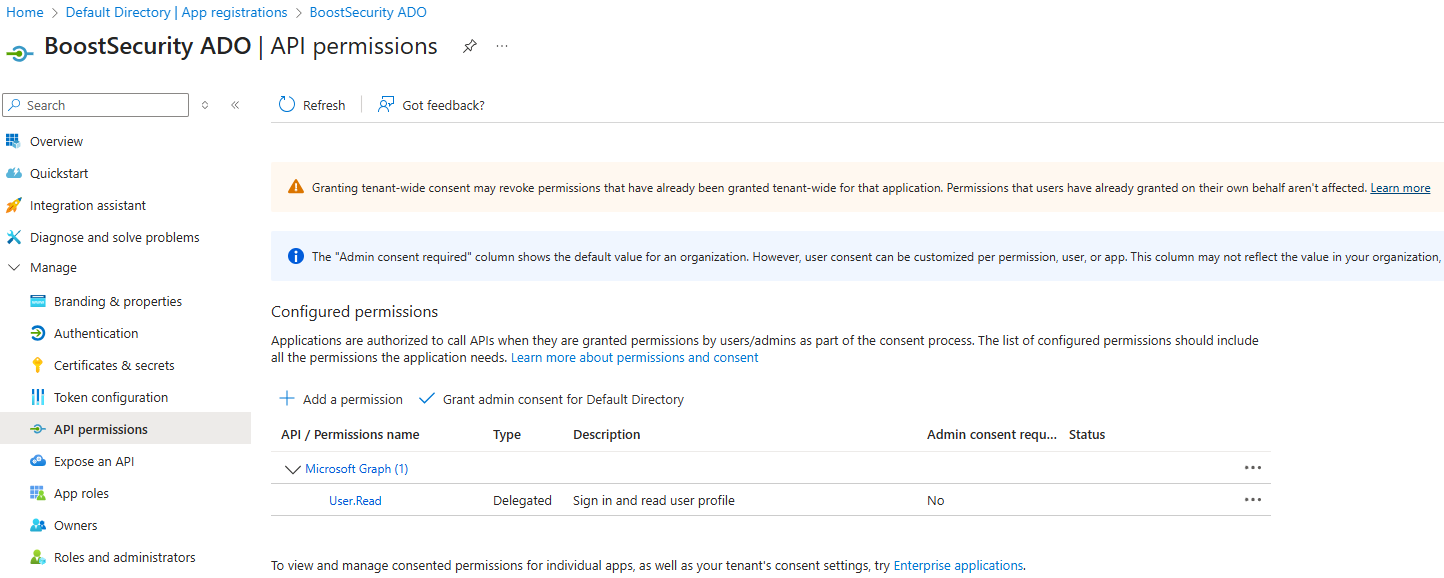

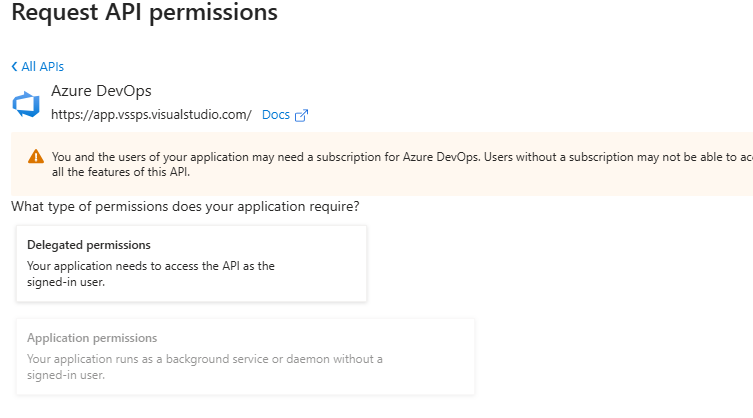

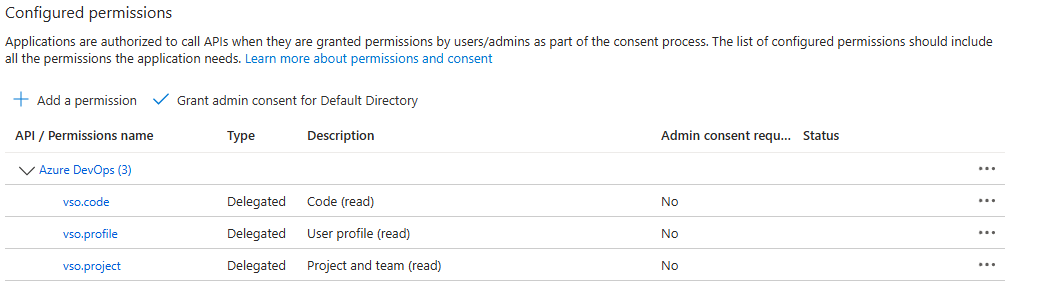

Configurez les autorisations d’API :

-

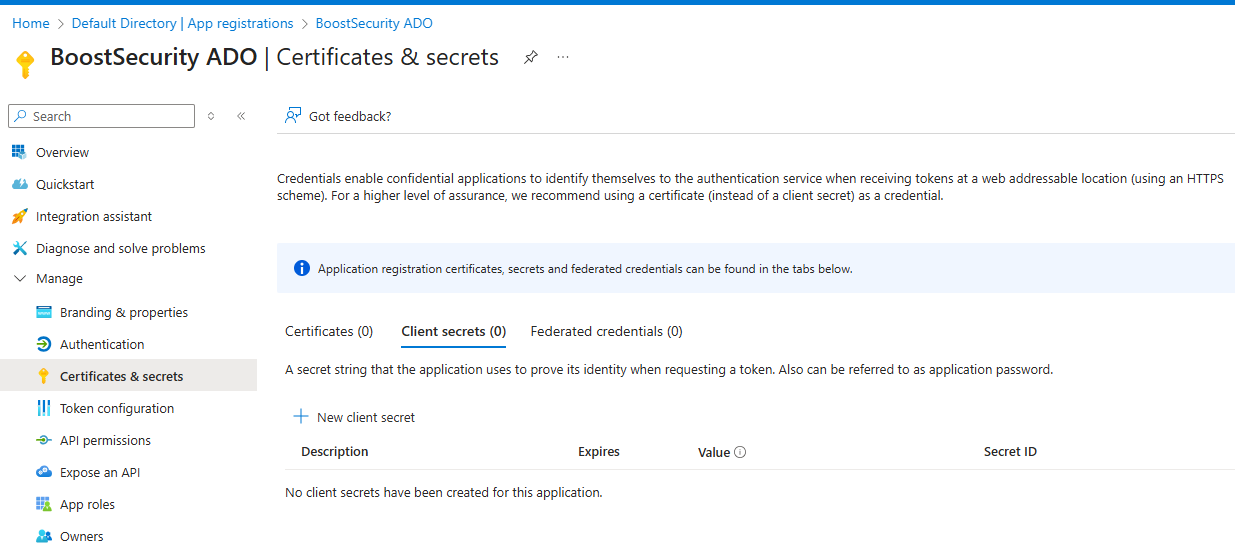

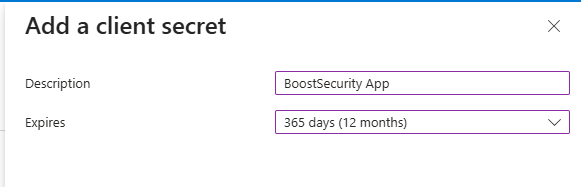

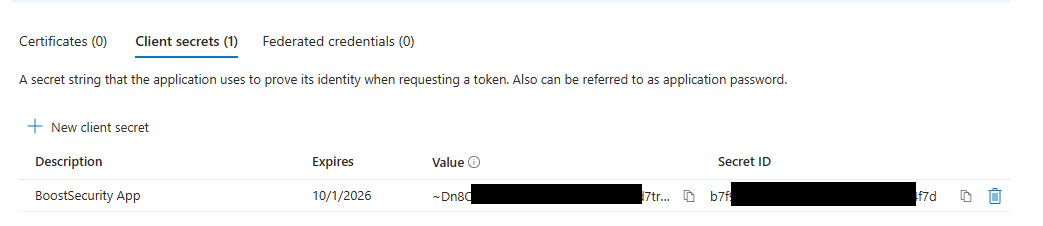

Générez un secret client :

Configuration Azure DevOps¶

-

Dans les paramètres de votre organisation Azure DevOps, confirmez que l’organisation est connectée à votre locataire Entra ID :

https://dev.azure.com/{ORGANIZATION}/_settings/organizationAad -

Ajoutez le principal de service Entra ID en tant qu’utilisateur :

- Allez sur

https://dev.azure.com/{ORGANIZATION}/_settings/users. - Recherchez le principal de service par nom.

- Attribuez au principal de service le rôle de Contributeur de projet avec le niveau d’accès Basique.

- Pour assurer une intégration fluide, il est recommandé d’attribuer l’accès à tous les projets.

- Allez sur

Intégration ADO du compte dans BoostSecurity¶

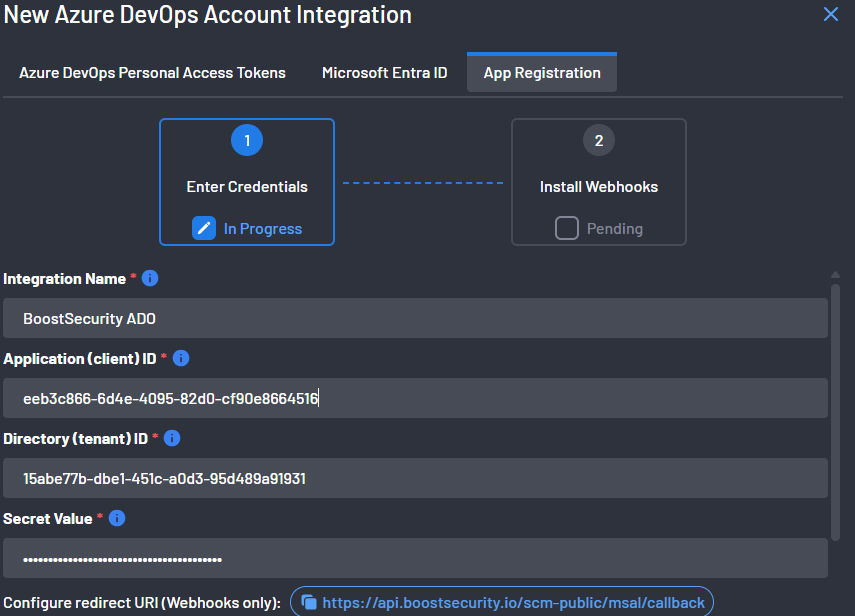

- Dans la console BoostSecurity, allez à Paramètres → Intégrations → Intégration du compte ADO , et sélectionnez l’onglet Inscription d’application.

-

Fournissez les informations suivantes :

- Nom de l’intégration

- ID client provenant de l’inscription d’application Entra ID

- ID du locataire (disponible à : Annuaire actif)

- Secret client généré lors de la configuration Entra ID

-

Installez le webhook :

- BoostSecurity demandera une autorisation temporaire pour agir en votre nom dans ADO.

- Approuvez la demande d’autorisation lorsque vous y êtes invité.

-

Activez l’Orchestration Zero Touch :

- Installez l’application BoostSecurity ADO depuis le Visual Studio Marketplace : BoostSecurity Scan App

- Une fois installée, activez le ZTP pour compléter la configuration.