Options de Filtrage pour les Résultats¶

Utilisez les filtres sur la page des Résultats pour localiser facilement des résultats spécifiques qui vous concernent.

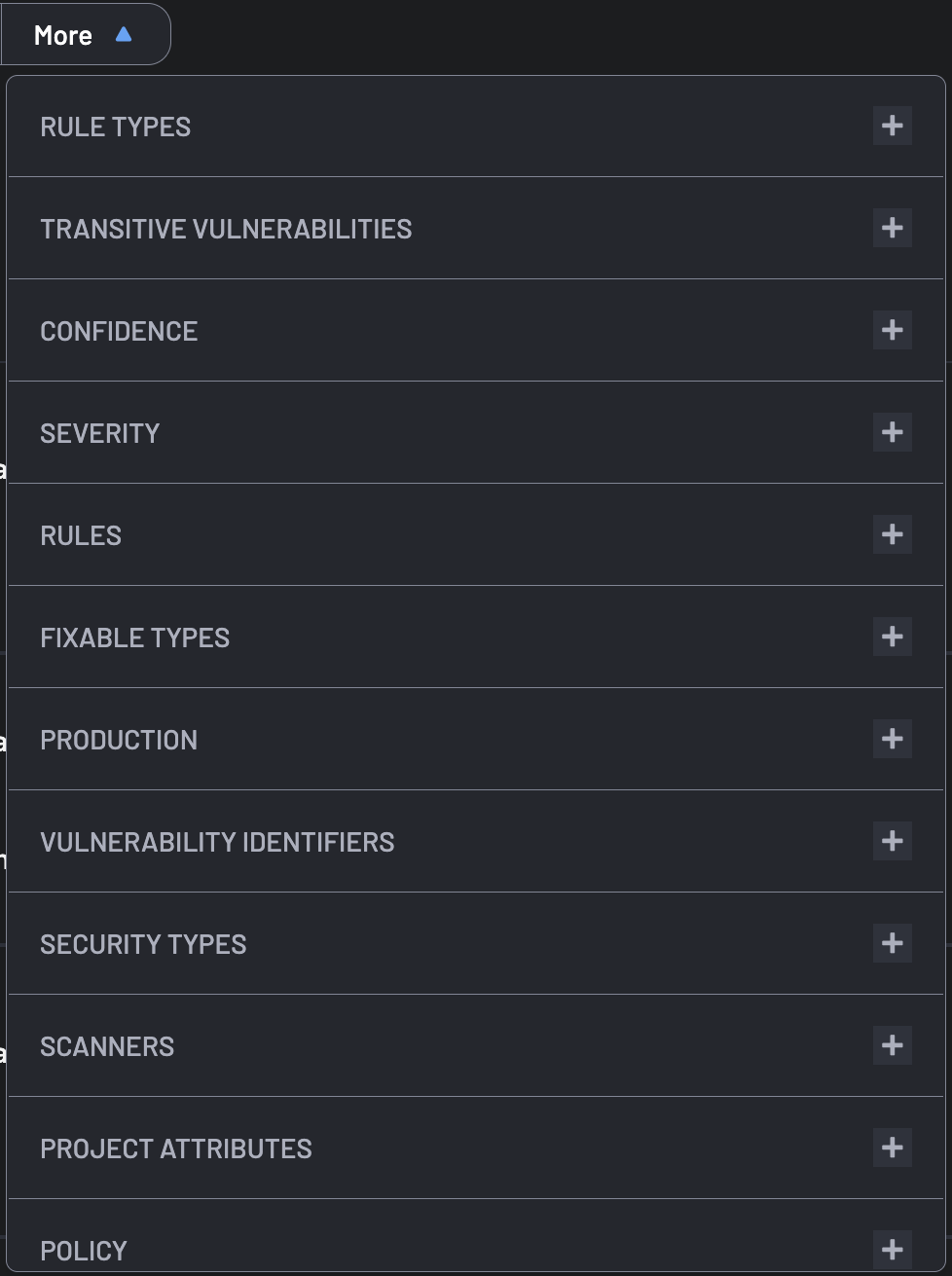

Des filtres supplémentaires sont accessibles via le menu Plus, organisés en catégories distinctes pour une navigation et une clarté améliorées, comme illustré ci‑dessous.

Regroupements des filtres des Résultats¶

Le menu Plus organise les filtres en regroupements logiques pour simplifier votre travail et améliorer l'accessibilité. Ces regroupements incluent :

- DETECTION : Filtres liés au processus d'identification. Ils incluent les Scanners et les Types de Sécurité.

- CLASSIFICATION DES RÉSULTATS : Comprend des filtres pour une analyse détaillée, tels que Règles, Types de Règles, Source et Identifiants de Vulnérabilité.

- DÉTAILS DES RÉSULTATS : Filtres complets offrant des informations approfondies sur chaque résultat, englobant les scores CVSS pour l'évaluation de la gravité, le statut de dépendance de développement (Dev Dependency), le Risque d'Exploitation (EPSS) pour la probabilité d'attaque, les classifications Réparable et Non Réparable, la conformité aux licences, la Validité des Secrets pour la sécurité des identifiants, les Vulnérabilités Transitives dans les dépendances et Code vulnérable atteint pour indiquer les chemins potentiels d'exploitation.

- EMPLACEMENT DU RÉSULTAT : Filtres de précision qui localisent l'origine exacte des résultats, incluant Source (Emplacement du Fichier pour les analyses SCA/SAST), Source (Image pour les analyses de Conteneurs) et Source (Package pour les dépendances SCA), permettant une investigation et une résolution ciblées.

- TRIAGE DES RÉSULTATS : Filtres conçus pour prioriser et gérer efficacement les résultats, incluant Confiance, Sévérité et Vérifié manuellement, pour évaluer la fiabilité et l'urgence de chaque résultat.

- DÉTAILS DES RESSOURCES : Filtres fournissant le contexte sur les ressources associées aux résultats. Ils incluent Tag Manuel, Organisations, Politique et Attributs du Projet.

- RUNTIME : Concentre les filtres spécifiques à l'exécution pour évaluer les résultats pendant l'exécution. Ils incluent Service Kubernetes, Cluster Kubernetes et Production.

Voici les explications pour chaque filtre :

Types de Filtres¶

- Confiance : Filtrez les Résultats par niveau de confiance : "Élevé", "Moyen", "Faible" ou "Non Défini" pour les résultats générés par des analyseurs qui ne remplissent pas ce champ.

- Sévérité : Sépare les risques Critiques de priorité plus élevée des risques de priorité plus faible : Avertissement, Mineur ou Non Défini.

- Tag Manuel : Filtre les résultats en fonction de tags personnalisés attribués à des ressources spécifiques (par exemple, dépôts, organisations). Des tags tels que critical, outsourced ou non-prod peuvent être créés et appliqués pour aider à regrouper et suivre les problèmes de sécurité sur des actifs de même catégorie.

- Types de Règles : Sélectionnez des règles de scanner spécifiques pour des vérifications de sécurité ciblées.

- Organisations : Concentrez-vous sur les résultats pour une organisation spécifique ou un groupe d'organisations.

- Types de Résultats : Filtrez les résultats par Violations ou Résultats. Une Violation est un Résultat qui enfreint une Politique.

- Types Réparables : Concentrez-vous sur les problèmes de sécurité Réparables et Non Réparables, facilitant ainsi la résolution des vulnérabilités connues.

- Identifiants de Vulnérabilité : L'Identifiant des Vulnérabilités et Expositions Communes (CVE ID) des bibliothèques vulnérables (SCA) à cibler.

- Statut Suppressé : Filtrez les Résultats par leur état : Non Supprimé (l'état par défaut) ou Supprimé.

- Types de Sécurité : Catégorisez les Résultats de sécurité par Conteneur, SAST ou SCA pour une organisation plus facile.

- Scanners : Filtrez les résultats par l'analyseur qui les a trouvés.

- Source : Filtrez les résultats par le fichier ou l'origine dans lesquels ils se trouvent. Le type de sécurité regroupe les listes desdits fichiers : SAST pour le code personnalisé, SCA pour les bibliothèques, et l'analyse de conteneurs pour les images de conteneurs.

- Risque d'Exploitation : Le système EPSS (Exploit Prediction Scoring System) prédit la probabilité qu'un CVE soit attaqué dans les 30 jours suivants.

- CVSS : Le Système de Notation des Vulnérabilités Communes (CVSS) attribue un score plus élevé aux vulnérabilités plus dangereuses trouvées dans des bibliothèques couramment utilisées. Les scores varient de 0 à 10.

- Dépendances Transitives : Filtre pour les résultats liés aux vulnérabilités trouvées dans les dépendances que les composants de code logiciel utilisent. Il est divisé en sous-filtres :

- Dépendances Transitives : Vulnérabilités trouvées dans les composants de code utilisés pour construire le logiciel.

- Dépendances Directes : Vulnérabilités trouvées dans le code directement utilisé par le logiciel.

- Attributs du Projet : Ce filtre permet aux utilisateurs de catégoriser et filtrer les résultats en fonction de caractéristiques ou métadonnées spécifiques associées à un projet, telles que les contributeurs du projet, les services associés ou d'autres attributs personnalisés.

- Politique : Ce filtre permet de catégoriser et filtrer les résultats en fonction des politiques de sécurité prédéfinies au sein de l'organisation.

- Service Kubernetes : Ce filtre permet d'isoler et d'analyser les résultats spécifiques à des services Kubernetes individuels au sein d'un cluster.

- Cluster Kubernetes : Ce filtre se concentre sur les résultats associés à des clusters Kubernetes entiers.

- Production : Ce filtre restreint les résultats à ceux survenant en environnements de production ou non‑production.