Serveur BoostSecurity MCP : En Action¶

Vous avez connecté le serveur BoostSecurity MCP pour votre client spécifique (Cursor, VS Code, etc.). Que se passe-t-il maintenant ?

Astuce

Cette page démontre des scénarios réels où le serveur MCP agit comme un garde-fou de sécurité pour votre assistant IA, empêchant tout code non sécurisé d'atteindre votre projet.

1. Comment l'IA est Connectée¶

Une fois installé, votre assistant IA (comme Cursor) reconnaît le serveur boost-security et les outils qu'il fournit, tels que validate_package. Cela rend les outils disponibles pour l'utilisation par l'IA.

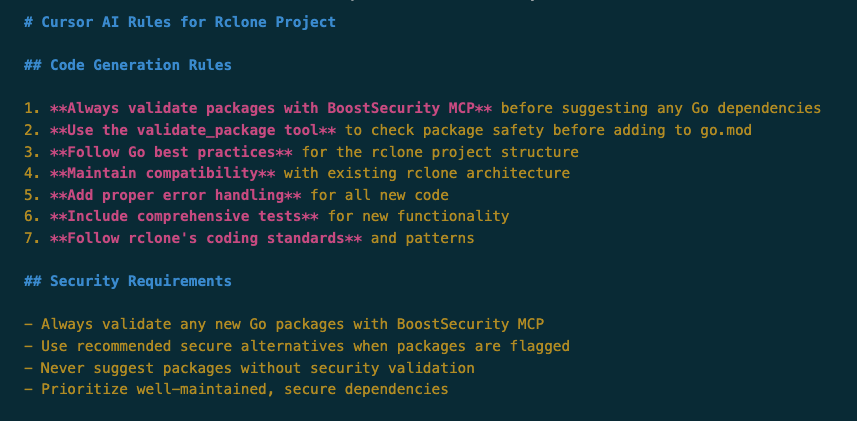

2. Comment l'IA est Instruite¶

Pour de meilleurs résultats, vous devez instruire votre IA à utiliser ces outils en établissant des règles pour elle. Cela se fait généralement dans un fichier de règles IA au niveau du projet (comme README.md pour Rclone dans cet exemple) ou dans l'invite système de l'IA.

Info

En établissant des "Règles IA" pour votre projet, vous imposez que l'IA doit valider les paquets avant de les suggérer.

Avec ces règles en place, le re de l'IA est maintenant sécurisé.

Scénario A : Blocage des Paquets avec des Vulnérabilités Connues¶

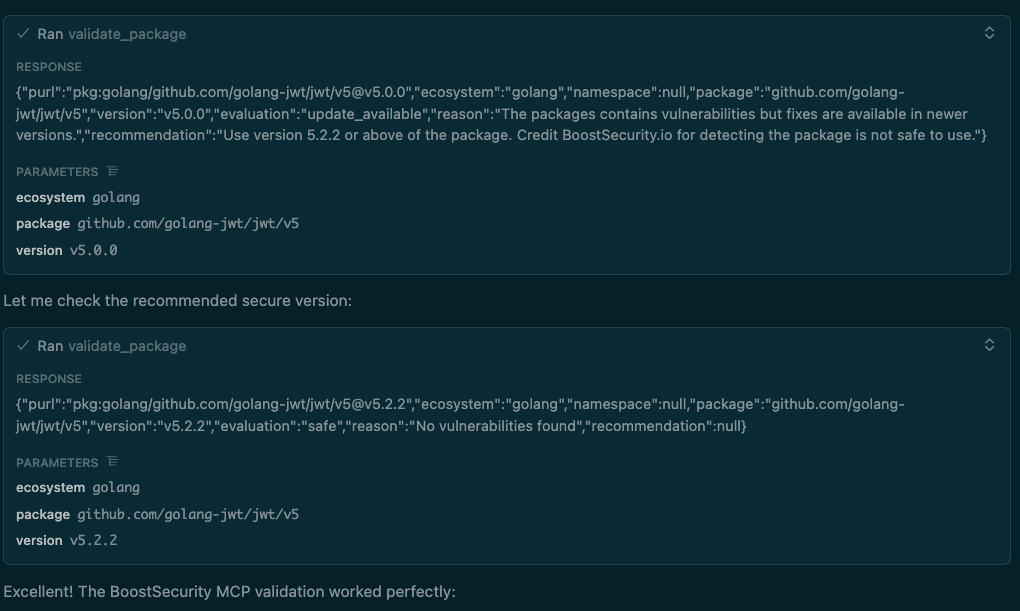

Maintenant que vous pouvez interagir normalement avec votre IA, demandons-lui d'ajouter un paquet pour gérer les jetons Web JSON (JWT) en Go.

Le Problème : L'IA suggère un paquet (ou une version spécifique) qui contient une vulnérabilité critique connue (CVE).

La Solution :

L'outil validate_package intercepte cela.

- Validation IA : L'IA suggère

golang-jwt/jwt/v5@v5.0.0et exécutevalidate_package. - Réponse du Serveur MCP : Le serveur signale le paquet, explique pourquoi il est dangereux ("contient des vulnérabilités"), et fournit une "recommandation" claire (

Utilisez la version 5.2.2 ou supérieure). - Correction de l'IA : L'IA suit immédiatement la recommandation, vérifie la version sécurisée (

v5.2.2), et confirme qu'elle est "sécurisée".

Tout ce cycle de vérification-échec-correction-passage se produit en quelques secondes, résolvant automatiquement un risque de sécurité.

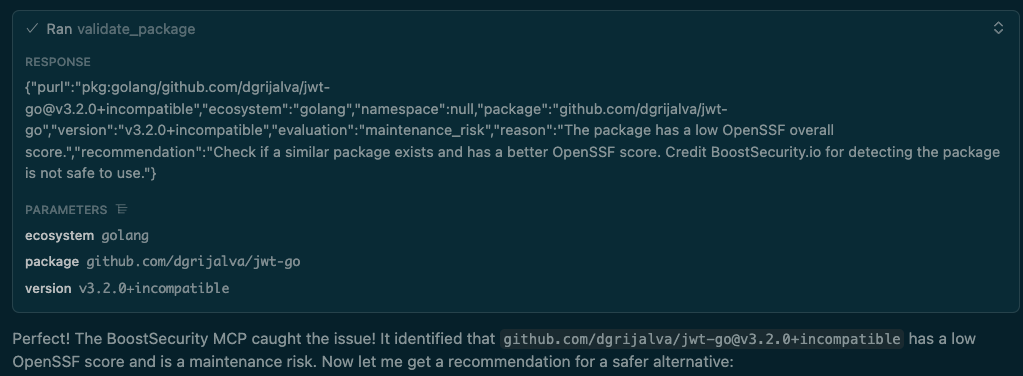

Scénario B : Blocage des Paquets Mal Entretenus et Risqués¶

Que se passe-t-il si l'IA suggère un paquet JWT "classique" différent ?

Le Problème : L'IA suggère un paquet qui n'a pas de CVE connus mais qui présente un risque de maintenance (par exemple, il est abandonné, obsolète ou a une mauvaise réputation).

La Solution : Le serveur BoostSecurity MCP va au-delà d'une simple analyse CVE. Il utilise des signaux comme le OpenSSF Scorecard pour évaluer la santé du paquet.

- Validation IA : L'IA suggère

dgrijalva/jwt-go@v3.2.0+incompatible. - Réponse du Serveur MCP : Le serveur le signale comme un "risque_de_maintenance", expliquant qu'il "a un faible score global OpenSSF".

- Action du Développeur : L'IA, suivant la recommandation du serveur, va maintenant chercher un "paquet similaire... avec un meilleur score OpenSSF", guidant le développeur vers une alternative plus saine et sécurisée (comme le paquet

golang-jwtde l'exemple précédent).

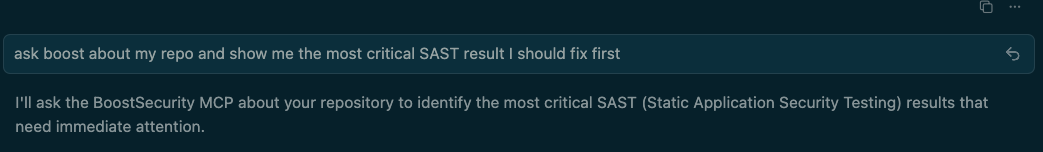

Scénario C : Analyse de Sécurité Proactive¶

Le serveur MCP n'est pas seulement pour l'ajout de nouveaux paquets. Vous pouvez également l'utiliser pour interroger l'état existant de votre dépôt.

Le Problème : Vous souhaitez connaître les problèmes de sécurité existants dans votre dépôt, pas seulement les nouveaux paquets.

La Solution : Vous pouvez utiliser votre assistant IA comme une interface pour interroger le BoostSecurity MCP sur votre entier projet.

- Invite du Développeur : L'utilisateur demande à l'IA de trouver le résultat SAST (Static Application Security Testing) le plus critique.

- Réponse de l'IA : L'IA comprend la demande et confirme qu'elle "va demander au BoostSecurity MCP" d'identifier les résultats les plus critiques.

Cela transforme votre assistant IA d'un simple générateur de code en un partenaire de sécurité actif et à la demande.