Intégration Dynatrace avec BoostSecurity¶

L'intégration de Dynatrace avec BoostSecurity permet aux clients communs d'améliorer la visibilité de la sécurité et la priorisation des risques en combinant les informations de sécurité à l'exécution et en phase de développement. Cette intégration relie les vulnérabilités détectées à l'exécution à leur contexte de code source, améliorant ainsi le tri, la remédiation et l'application des politiques de sécurité. Les résultats de sécurité existants du locataire Dynatrace sont continuellement importés pour traitement conformément aux politiques de BoostSecurity.

Avantages de l'Intégration¶

- Mapping Code au Cloud : Lien entre les informations de sécurité à l'exécution de Dynatrace et le contexte en phase de développement de BoostSecurity, offrant une vue complète de la sécurité.

- Contexte de Sécurité Enrichi : BoostSecurity ingère les données à l'exécution de Dynatrace, enrichissant son analyse avec des détails sur le cluster Kubernetes, l'accessibilité Internet et l'exposition aux vulnérabilités à l'exécution.

- Priorisation Améliorée : Met en évidence les risques critiques en combinant les informations de menaces à l'exécution avec les données de sécurité en phase de développement.

- Politiques de Sécurité Sensibles au Contexte : Le moteur de politique de BoostSecurity intègre les données à l'exécution, permettant des contrôles de sécurité précis dans le pipeline de développement.

Prérequis¶

Avant d'activer l'intégration Dynatrace, assurez-vous de ce qui suit :

- Compte BoostSecurity : Accès à votre espace de travail BoostSecurity.

- Compte Dynatrace : Droits d'administrateur dans Dynatrace.

- Sécurité des Applications Dynatrace : Doit être activée dans Dynatrace.

Configuration de l'Application API Dynatrace¶

Avant d'installer l'intégration, vous devez configurer une application API dans Dynatrace.

- Créez une nouvelle application dans Dynatrace pour obtenir un Client ID et un Client Secret. Consultez la documentation de Dynatrace.

- Attribuez les permissions suivantes à votre application Dynatrace :

storage:events:readstorage:entities:readstorage:buckets:read

-

Récupérez votre ID d'Environnement : c'est le premier sous-domaine de votre URL Dynatrace, par ex.

https://{ENVID}.apps.dynatrace.com/ -

Récupérez votre ID de Compte à partir du corps

JSONretourné par le point d'extrémité du token SSO (Référez-vous à l'étape 1 dans la documentation de Dynatrace). -

Validez vos informations d'identification en demandant un token OAuth. Une réponse réussie (HTTP 200) signifie que votre client a les bonnes permissions ; (HTTP 400) indique que vous manquez une ou plusieurs portées :

curl --request POST 'https://sso.dynatrace.com/sso/oauth2/token' \ --header 'Content-Type: application/x-www-form-urlencoded' \ --data-urlencode 'grant_type=client_credentials' \ --data-urlencode 'client_id={CLIENT_ID}' \ --data-urlencode 'client_secret={CLIENT_SECRET}'

Si vous recevez HTTP 200, tout est prêt. Si vous recevez HTTP 400, vérifiez que les trois portées de stockage sont accordées.

Activer l'Intégration¶

La configuration de l'intégration Dynatrace est rapide et simple :

Étape 1 : Activer l'Intégration¶

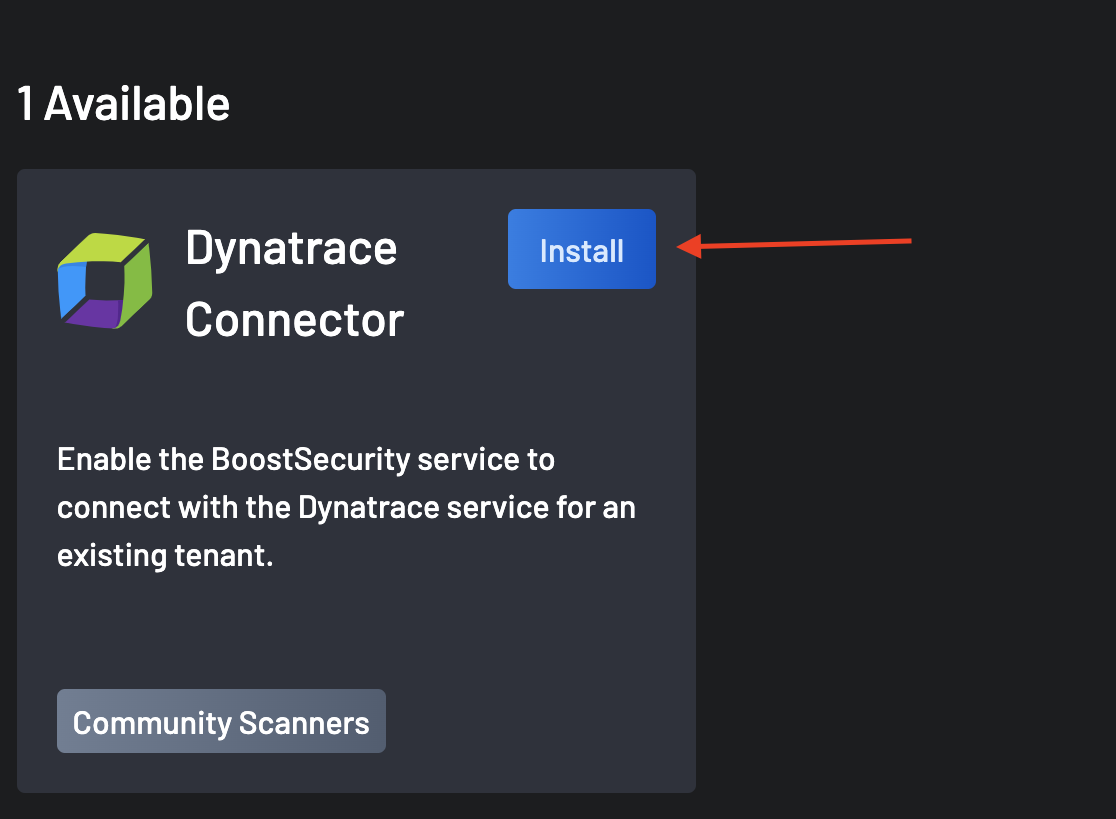

- Accédez à BoostSecurity > Paramètres > Intégrations.

-

Localisez le panneau d'intégration Dynatrace et cliquez sur le bouton Installer.

-

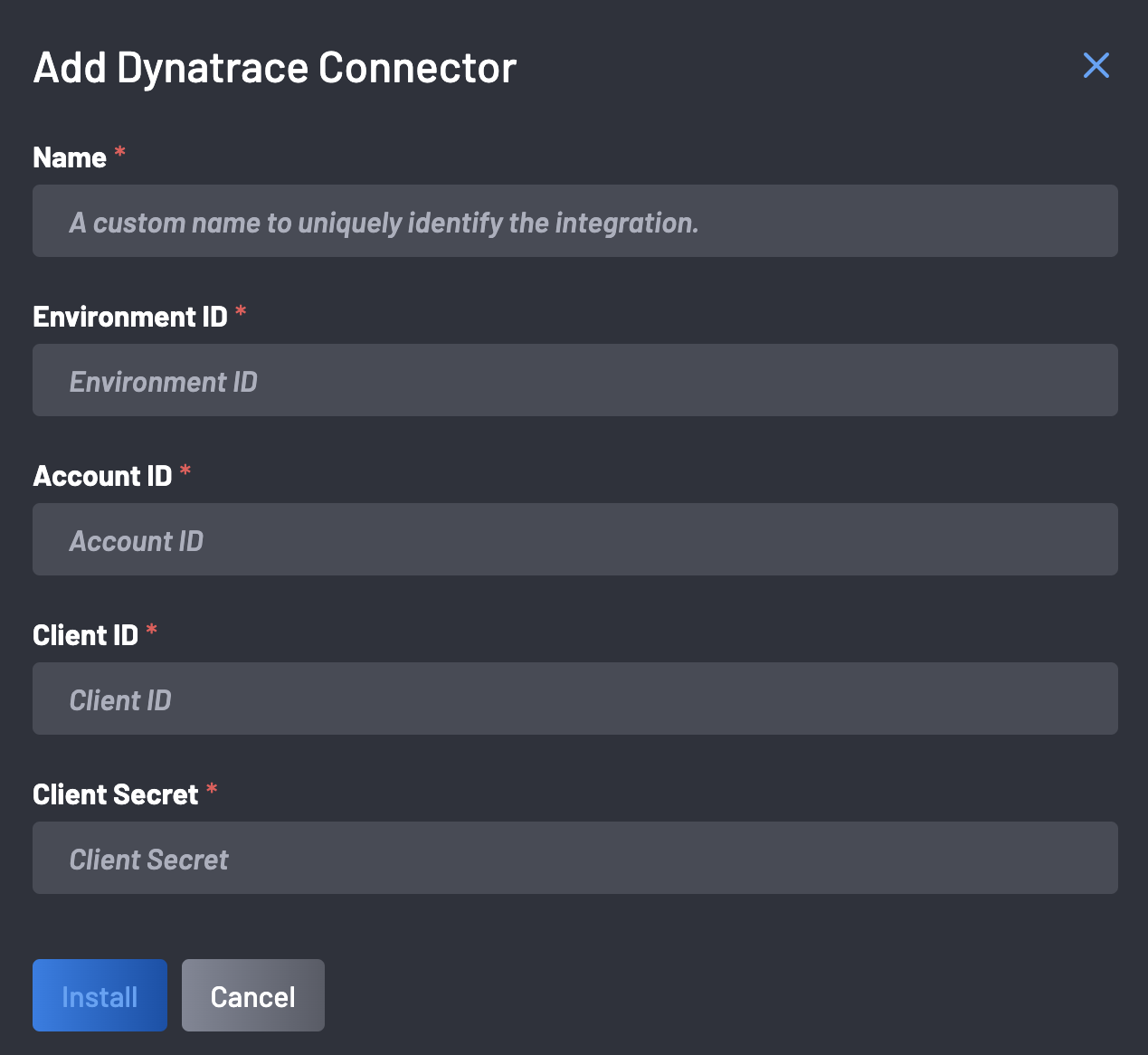

Saisissez les détails nécessaires pour l'intégration, c'est-à-dire, Nom, ID d'Environnement, ID de Compte, Client ID, Client Secret, puis cliquez sur le bouton Installer.

-

La configuration devrait se finaliser pour les utilisateurs ayant les privilèges appropriés.

Étape 2 : Valider l'Intégration¶

- Vérifiez que BoostSecurity reçoit des données d'exécution de Dynatrace.

- Vérifiez les résultats de sécurité dans BoostSecurity, comme les détails sur le cluster Kubernetes et la priorisation des vulnérabilités.

Fonctionnalités Clés¶

Mapping Code au Cloud¶

- Dynatrace détecte des vulnérabilités (par ex., CVE dans les conteneurs, risques OWASP Top 10 comme l'injection SQL) mais manque de contexte de développement.

- BoostSecurity relie les vulnérabilités à l'exécution à leur code source, identifiant le dépôt d'origine, le développeur responsable et les problèmes de sécurité associés.

- Cette connexion accélère la remédiation et améliore la priorisation des vulnérabilités.

Contexte de Sécurité Enrichi¶

BoostSecurity ingère les données d'exécution de Dynatrace, ajoutant : - Détails sur le cluster et les services Kubernetes. - Accessibilité Internet et données des conteneurs affectés. - Si une CVE est risquée en raison du chargement de module ou de l'exécution d'une fonction vulnérable.

Priorisation Améliorée des Risques¶

- BoostSecurity utilise les informations de Dynatrace pour faire ressortir les vulnérabilités à haut risque. Parmi les exemples, on trouve :

- Des CVE EPSS élevées qui sont accessibles depuis Internet.

- Des vulnérabilités d'injection SQL affectant des informations personnelles identifiables, lorsque la base de données est atteignable depuis le conteneur.

Politiques de Sécurité Sensibles au Contexte¶

Le moteur de politique de BoostSecurity permet des contrôles de sécurité détaillés basés sur les données d'exécution. Les politiques peuvent désormais :

- Échouer des builds si le commit introduit une vulnérabilité qui est exploitable dans la nature, chargeable en mémoire, et le conteneur est accessible depuis Internet.

- Insérer des commentaires PR uniquement lorsqu'une CVE a un correctif et est activement exploitée.