Conformité¶

La page de conformité dans BoostSecurity offre une interface centralisée pour surveiller et gérer la conformité à travers divers actifs et dépôts. Elle permet aux utilisateurs d'évaluer leur adhérence à des normes et cadres de sécurité critiques en suivant des contrôles de conformité spécifiques à travers différents groupes de ressources. Cette page est particulièrement bénéfique pour les organisations cherchant à maintenir ou améliorer leur posture de sécurité en veillant à ce que les dépôts de code et les workflows associés respectent les meilleures pratiques de l'industrie.

Fonctionnalités clés de la page de conformité¶

1. Gestion des ressources¶

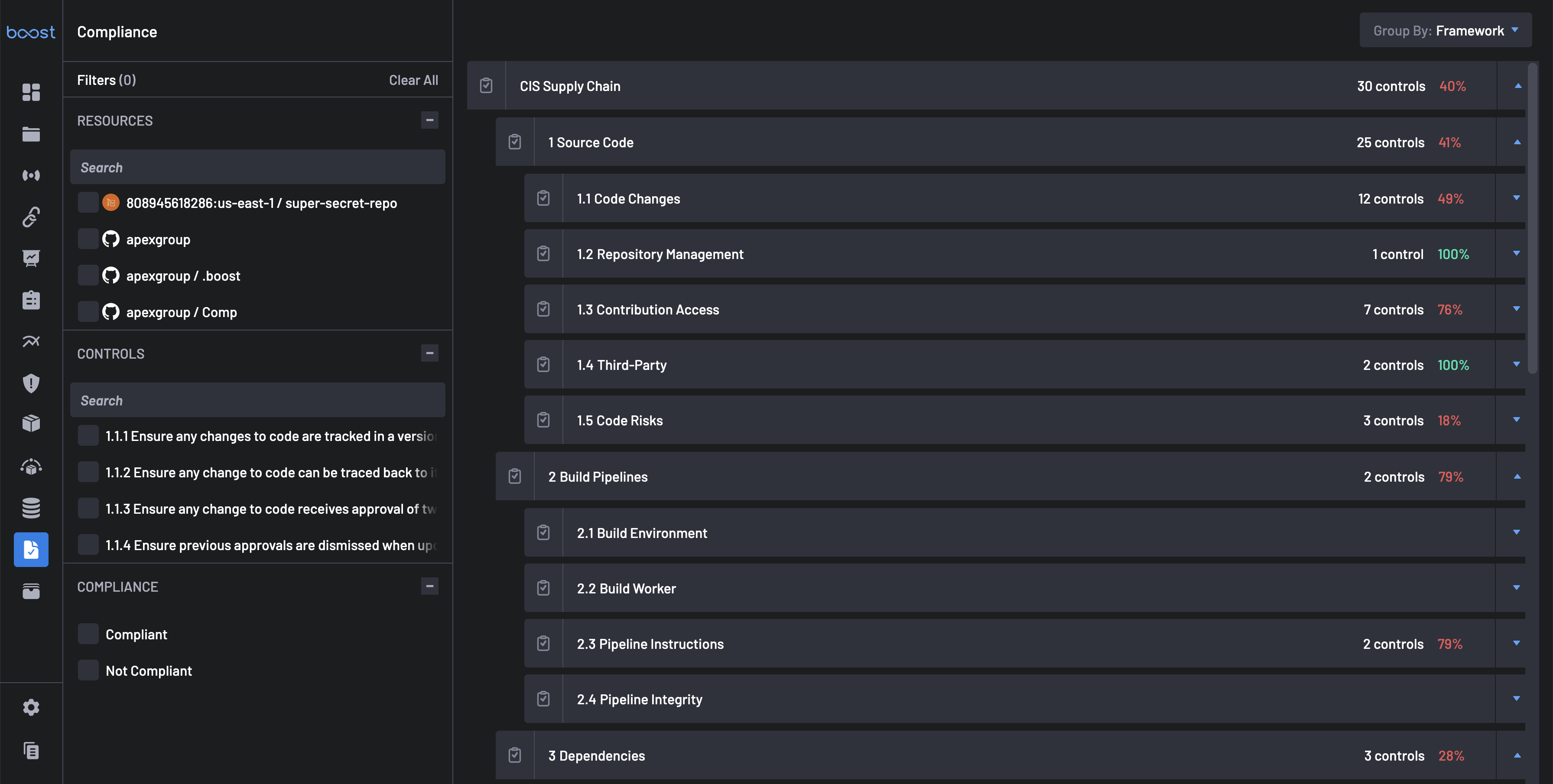

En haut de la page, le panneau de filtrage liste tous les filtres disponibles pour affiner votre recherche à travers les dépôts et projets connectés, permettant aux utilisateurs de sélectionner une ou plusieurs ressources et de se concentrer sur des ressources spécifiques. Chaque ressource représente un projet ou un dépôt où des vérifications de conformité sont appliquées.

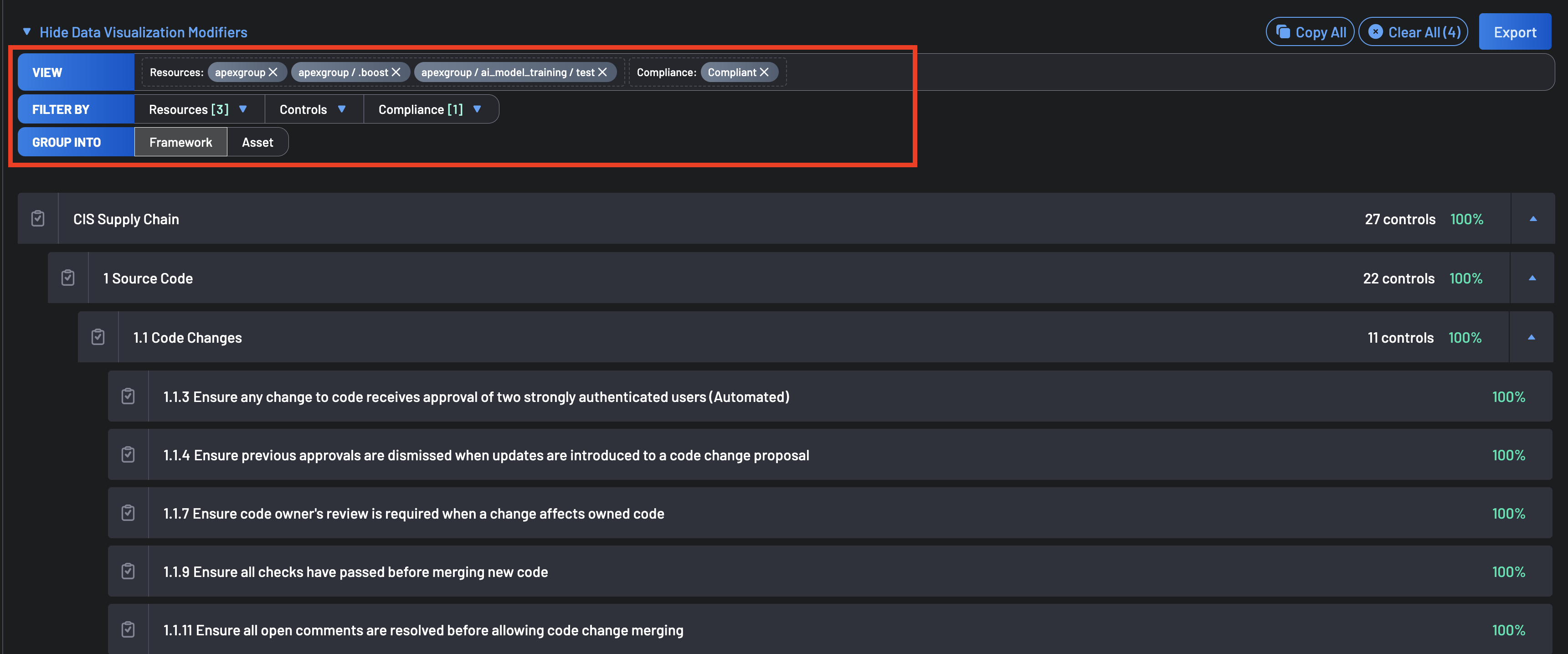

- Filtrer par : Les utilisateurs peuvent rapidement filtrer les résultats par Ressources, Contrôles, Conformité, ou Tag Manuel dans la liste.

- Grouper par : Les utilisateurs peuvent regrouper les résultats en Cadre ou Actifs, permettant une évaluation de conformité plus ciblée.

- Affichage : L'onglet Affichage montre tous les filtres appliqués aux utilisateurs.

2. Suivi des contrôles¶

Le panneau des Contrôles fournit une liste consultable de contrôles de sécurité individuels. Ces contrôles sont dérivés de cadres de conformité et représentent des mesures ou exigences de sécurité spécifiques qui doivent être appliquées dans les processus de gestion de code et de dépôt. Des exemples de ces contrôles incluent :

- Suivi du code : Assurer que les modifications de code sont suivies sur une plateforme de contrôle de version.

- Mécanismes d'approbation : Exiger que les modifications de code reçoivent l'approbation d'utilisateurs authentifiés.

- Accès au dépôt : Restreindre la création, la suppression et l'accès au dépôt aux membres autorisés uniquement.

Chaque contrôle est lié à un identifiant unique (par ex., 1.1.1, 1.1.2) et peut être recherché ou sélectionné individuellement pour examen. Les étiquettes Inconnu et 0% indiquent l'état de conformité, fournissant aux utilisateurs un aperçu immédiat des domaines pouvant nécessiter une attention.

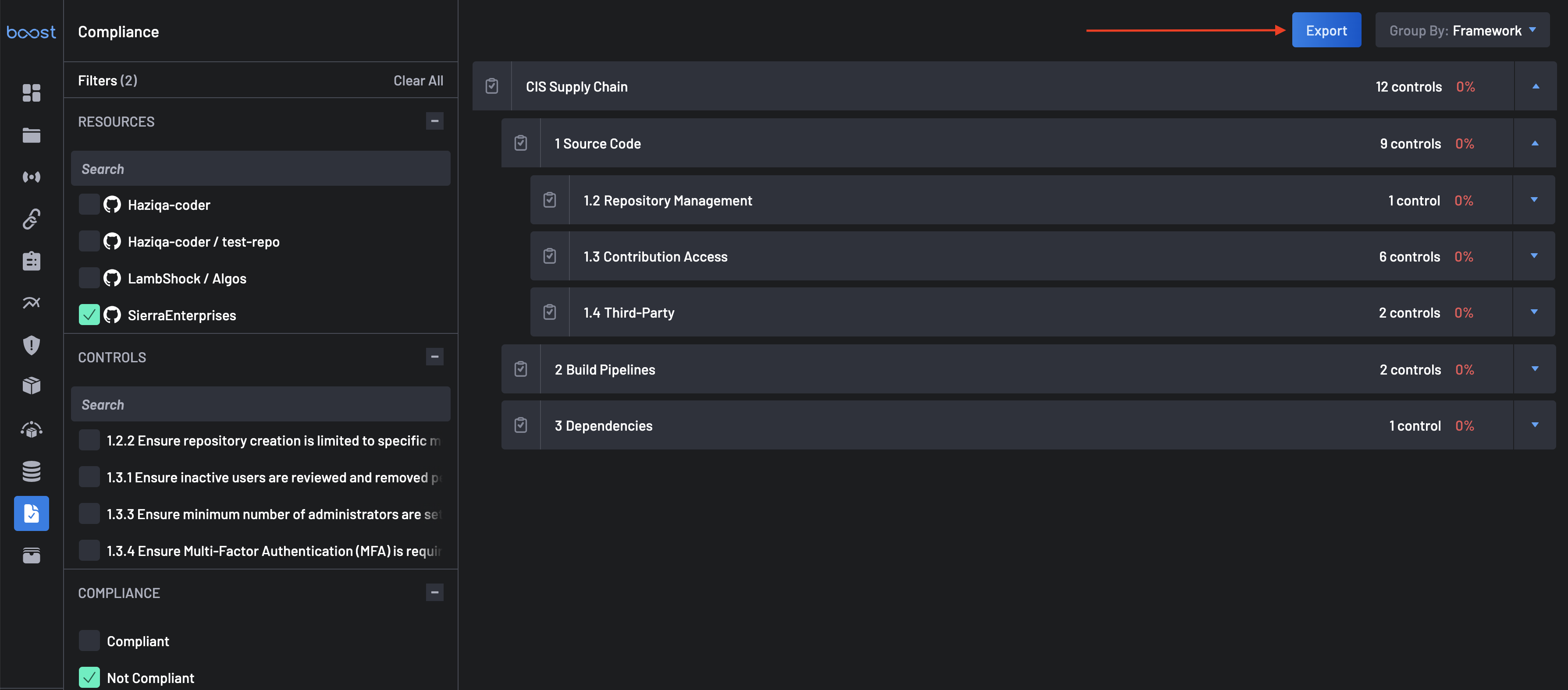

3. Exporter le rapport de conformité¶

Le bouton Exporter, situé en haut à droite de la page de conformité, permet aux utilisateurs de télécharger des données de conformité pour une analyse ou un reporting ultérieur. Cette fonctionnalité est utile pour les organisations qui doivent :

- Partager des rapports de conformité avec les équipes de sécurité ou les parties prenantes.

- Suivre les changements de conformité au fil du temps.

- Effectuer des révisions hors ligne ou intégrer des données de conformité avec d'autres outils de surveillance de la sécurité.

Les utilisateurs peuvent cliquer sur le bouton Exporter pour générer un rapport structuré qui s'aligne sur les filtres sélectionnés par l'utilisateur, résumant l'état de conformité à travers toutes les ressources et contrôles sélectionnés.

4. Cadres de conformité¶

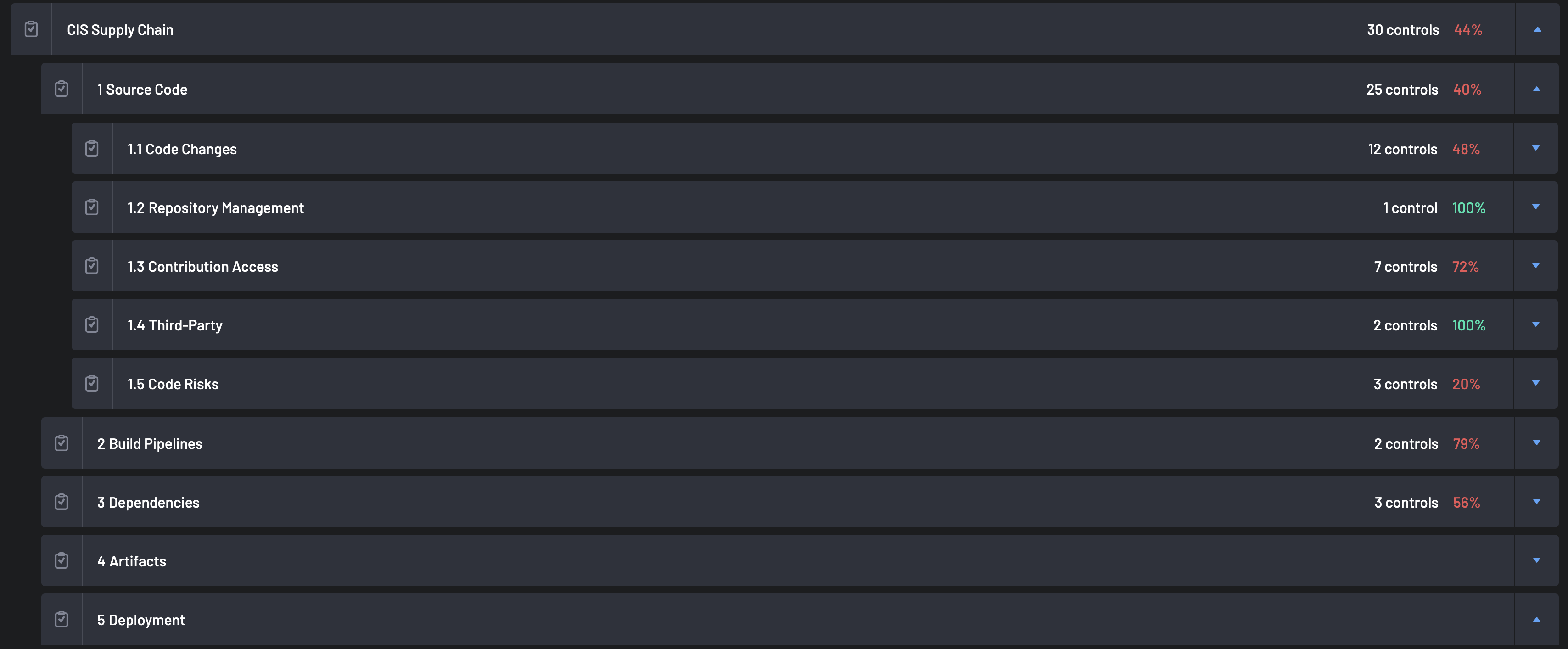

Le panneau de droite affiche une vue hiérarchique des cadres de conformité, comme le cadre CIS Supply Chain, décomposé en catégories et contrôles individuels. Chaque catégorie représente une zone spécifique du processus de développement et de déploiement, avec des contrôles individuels qui définissent les meilleures pratiques de sécurité pour cette zone. Les catégories incluent :

-

Code source : Cette section se concentre sur des pratiques sécurisées pour gérer et suivre les changements de code afin d'assurer l'intégrité et la responsabilité au sein du dépôt de code source. Un exemple de contrôle dans cette catégorie est :

- Modifications de code : Assurer que les modifications du code sont suivies dans un système de contrôle de version, vérifiées par des utilisateurs authentifiés et examinées avant fusion.

-

Pipelines de construction : Cette catégorie se concentre sur la sécurité des processus automatisés qui compilent et conditionnent le code en artefacts exécutables. Elle veille à ce que le processus de construction lui-même soit sécurisé et résistant à la falsification. Un exemple de contrôle dans cette catégorie est :

- Intégrité du pipeline : Vérifier que seules des sources fiables et authentifiées peuvent déclencher des constructions.

-

Dépendances : Cette section traite de la sécurité des bibliothèques tierces et des dépendances sur lesquelles le projet repose. S'assurer que ces dépendances sont sécurisées et à jour est essentiel pour éviter les vulnérabilités dans le code externe.

-

Artefacts : Cette catégorie est concernée par la gestion de la sécurité des artefacts produits par le pipeline de construction, tels que des binaires, des conteneurs ou d'autres fichiers conditionnés. Elle veille à ce que les artefacts soient stockés de manière sécurisée et soient vérifiables, évitant l'introduction de versions compromises. Les contrôles incluent :

- Vérification : Assurer que les artefacts sont signés numériquement ou hachés afin qu'ils puissent être vérifiés avant déploiement.

-

Déploiement : Cette catégorie se concentre sur le déploiement sécurisé de code et d'artefacts dans des environnements de production. Elle couvre les pratiques et contrôles nécessaires pour garantir que seul le code vérifié est déployé et que les activités de déploiement sont enregistrées et surveillées.

Chaque catégorie est extensible, révélant des contrôles spécifiques qui définissent les exigences de sécurité ou les meilleures pratiques. Les pourcentages de conformité (par ex., "0%") fournissent un résumé visuel de la conformité au sein de chaque catégorie.

5. Détails des contrôles et état de conformité¶

Pour chaque contrôle d'une catégorie, la description présente l'exigence de sécurité. Chaque contrôle affiche son état de conformité :

- Inconnu : Indique que l'état du contrôle n'a pas encore été déterminé.

- 0% : Montre que le contrôle n'est actuellement pas conforme à l'exigence établie.

Chaque contrôle inclut un langage spécifique, tel que "Assurer que toutes les modifications de code sont suivies sur une plateforme de contrôle de version" ou "Assurer que la suppression de dépôt est limitée à des utilisateurs spécifiques." Ce langage est conçu pour aider les utilisateurs à comprendre ce qui est nécessaire pour atteindre la conformité pour chaque contrôle.

Avertissement

Si vous avez "drop all" n'importe où dans votre politique, la conformité est toujours 0 pour les actifs affectés.

Résumé d'utilisation¶

La page de conformité fournit une approche structurée pour visualiser et appliquer la conformité à travers les actifs de votre organisation. En suivant des contrôles spécifiques par rapport aux ressources et en utilisant des cadres tels que CIS Supply Chain, les utilisateurs peuvent s'assurer que les dépôts de code et les workflows adhèrent aux meilleures pratiques de sécurité. Cette page aide les organisations à maintenir une posture de sécurité robuste et à prioriser les efforts de sécurité en mettant en évidence les domaines non conformes.