Rapports de Posture¶

La page de Rapport dans BoostSecurity fournit une vue centralisée de la posture de sécurité actuelle de votre organisation. Elle visualise et résume les violations, les résultats, les niveaux de risque et les tendances détectées à travers les outils d'analyse intégrés et les politiques de sécurité. Elle permet aux équipes DevSecOps, aux ingénieurs en sécurité et aux responsables de la conformité d'identifier rapidement les zones à haut risque, de surveiller les changements au fil du temps et de prendre des actions correctives.

Les rapports sont filtrables par Type de Ressource, Scanner, Étiquette Manuelle, et Période de Temps, offrant ainsi de la flexibilité dans la manière dont les données de posture sont visualisées et analysées.

La page de Rapport affiche les métriques suivantes :

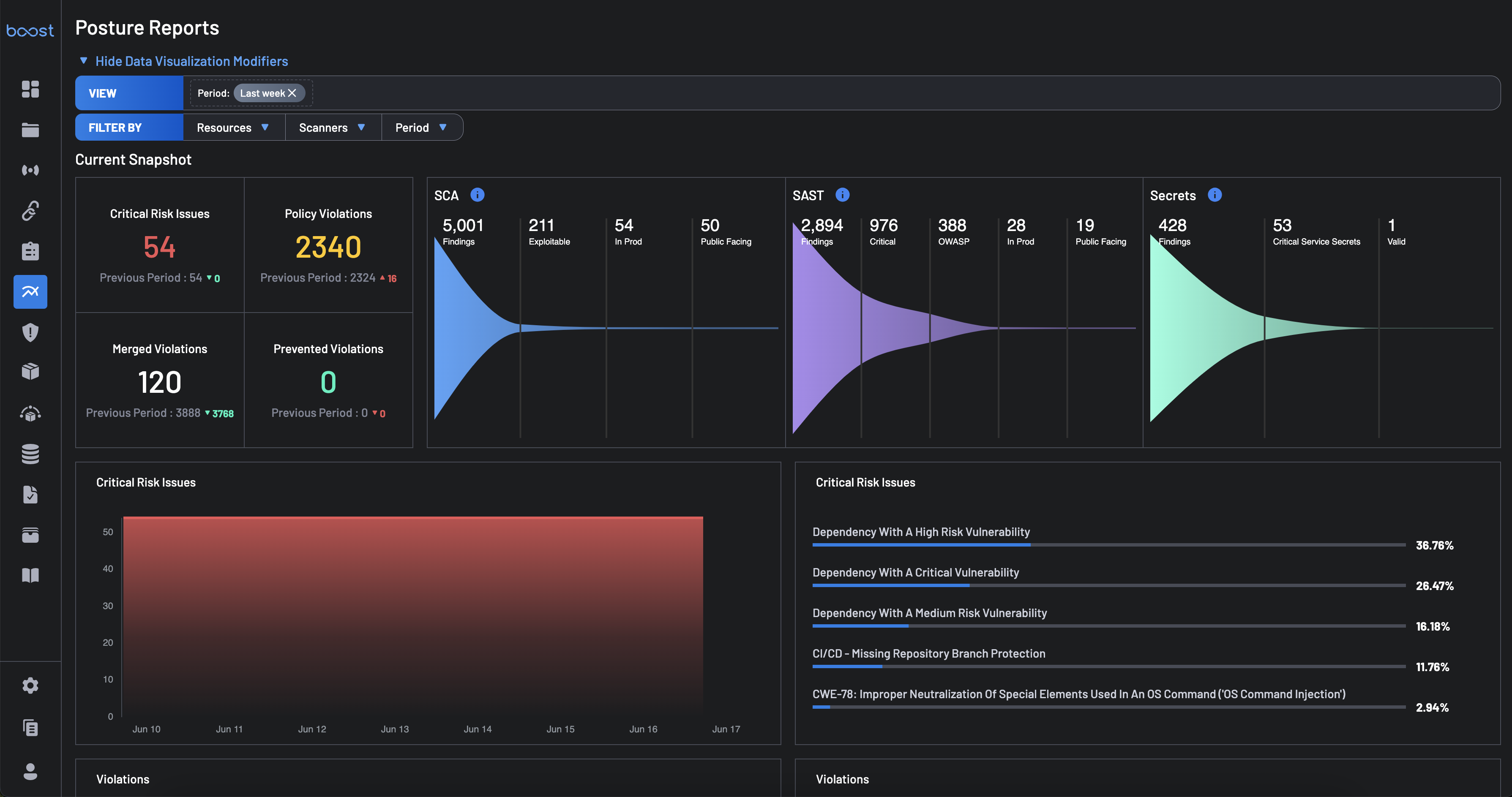

Instantané Actuel¶

Cette section offre un résumé de haut niveau des principales métriques de posture :

-

Problèmes de Risque Critique : Ce sont des problèmes identifiés par Boost comme présentant un risque particulièrement significatif pour votre posture de sécurité, basé sur une combinaison de critères. Quelques exemples de Problèmes de Risque Critique incluent des résultats open source avec un score de Prédiction d'Exploitation très élevé se trouvant dans votre environnement d'exécution, avec un service ayant un accès public à Internet, ou l'absence de protection de branche sur un dépôt ne comportant aucune restriction sur les contributions publiques.

-

Violations de Politique : Nombre total de violations des politiques de sécurité assignées à votre organisation au sein de Boost.

-

Violations Fusionnées : Violations qui ont été nouvellement créées au sein de Boost dans le cadre temporel configuré pour cette vue de rapport.

-

Violations Prévenues : Violations de politique détectées dans un PR, mais qui ont été résolues avant que ce PR ne soit fusionné dans la branche par défaut. Ce compte représente les violations qui auraient été créées si un développeur n'avait pas mis à jour son PR avant l'engagement pour supprimer la vulnérabilité détectée.

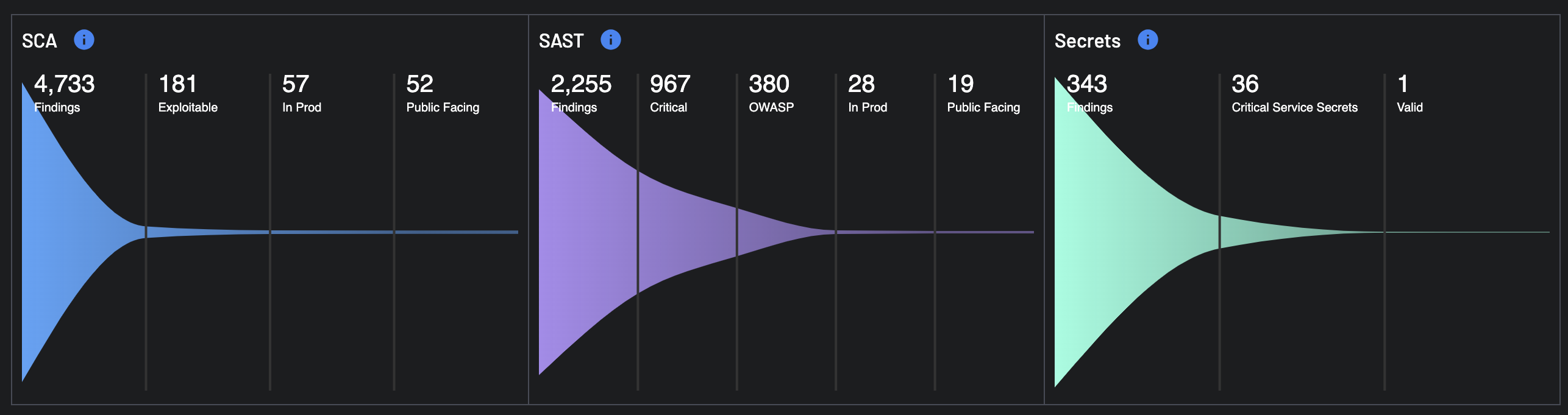

Répartition par Scanner¶

Chaque catégorie de scanner (SCA, SAST, Secrets) fournit des informations sur les résultats et leur criticité :

-

SCA (Analyse de Composition Logicielle)

- Résultats : Total des problèmes détectés provenant de composants open source.

- Exploitable : Ces résultats ont une probabilité plus élevée d'être attaquées, basée sur le score EPSS de la vulnérabilité.

- En Prod : Actifs affectés actuellement déployés en production.

- Exposition Publique : Actifs affectés exposés à l'extérieur.

Note

Les données En Prod et Exposition Publique ne sont disponibles que si l'enrichissement runtime a été activé dans Boost via nos connecteurs Kubernetes, Wiz ou Dynatrace.

-

SAST (Tests de Sécurité d'Application Statique)

- Résultats : Total des problèmes détectés.

- Critiques : Vulnérabilités à haut risque dans le code source.

- OWASP : Correspond aux problèmes de l'OWASP Top 10.

- En Prod : Actifs affectés actuellement déployés en production.

- Exposition Publique : Actifs affectés exposés à l'extérieur.

Note

Les données En Prod et Exposition Publique ne sont disponibles que si l'enrichissement runtime a été activé dans Boost via nos connecteurs Kubernetes, Wiz ou Dynatrace.

-

Secrets

- Résultats :

- Secrets de Service Critiques : Ce sont des secrets que Boost peut identifier avec certitude comme appartenant à un service ou une API spécifique. Par exemple, un Token d'Accès Slack serait un exemple de Secret de Service Critique car nous pouvons les identifier automatiquement. Boost est capable de classifier plus de 100 types uniques de secrets différents.

- Valide : Pour certains Secrets de Service Critiques, Boost peut appeler le service identifié pour demander si le secret détecté est toujours actif. Si un secret est déterminé comme actif, cela crée un Problème de Risque Critique, et met également à jour la constatation avec cette information pour l'automatisation et l'évaluation des politiques. Il est à noter que cette validation se fait entièrement depuis votre environnement SCM et qu'à aucun moment votre secret n'est accessible à Boost.

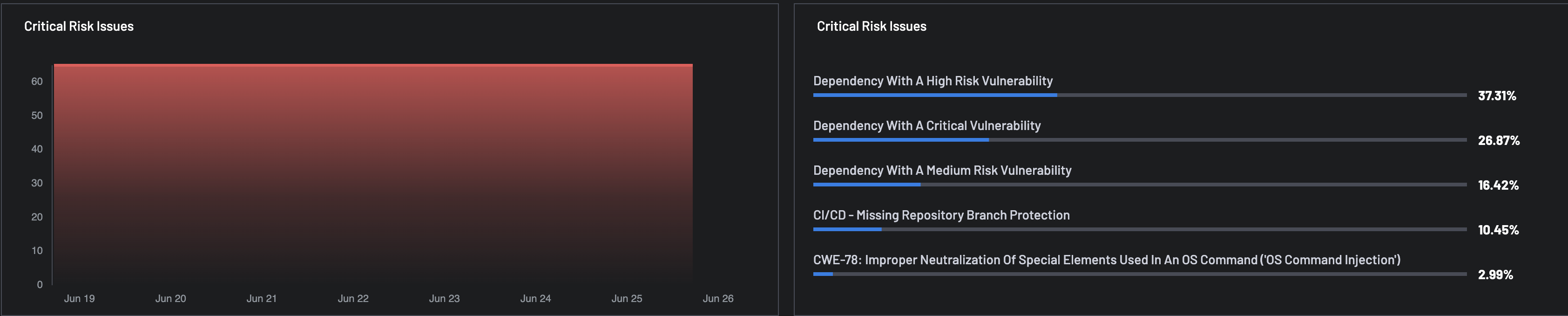

Problèmes de Risque Critique¶

Cette section présente les détails des problèmes de risque critique dans un graphique à barres, avec les 5 principaux problèmes critiques.

- Graphique à Barres : Vue en série temporelle des problèmes de risque critique sur une période de dates choisie (par exemple, du 10 au 17 juin). Aide à suivre les progrès de remédiation ou les pics d'incidents.

- Catégories de Risques Critiques (Top 5) : Montre la part en pourcentage des 5 principaux problèmes à travers les catégories de vulnérabilité, par exemple, Dépendance Avec Une Vulnérabilité À Haut Risque, Dépendance Avec Une Vulnérabilité Critique, etc.

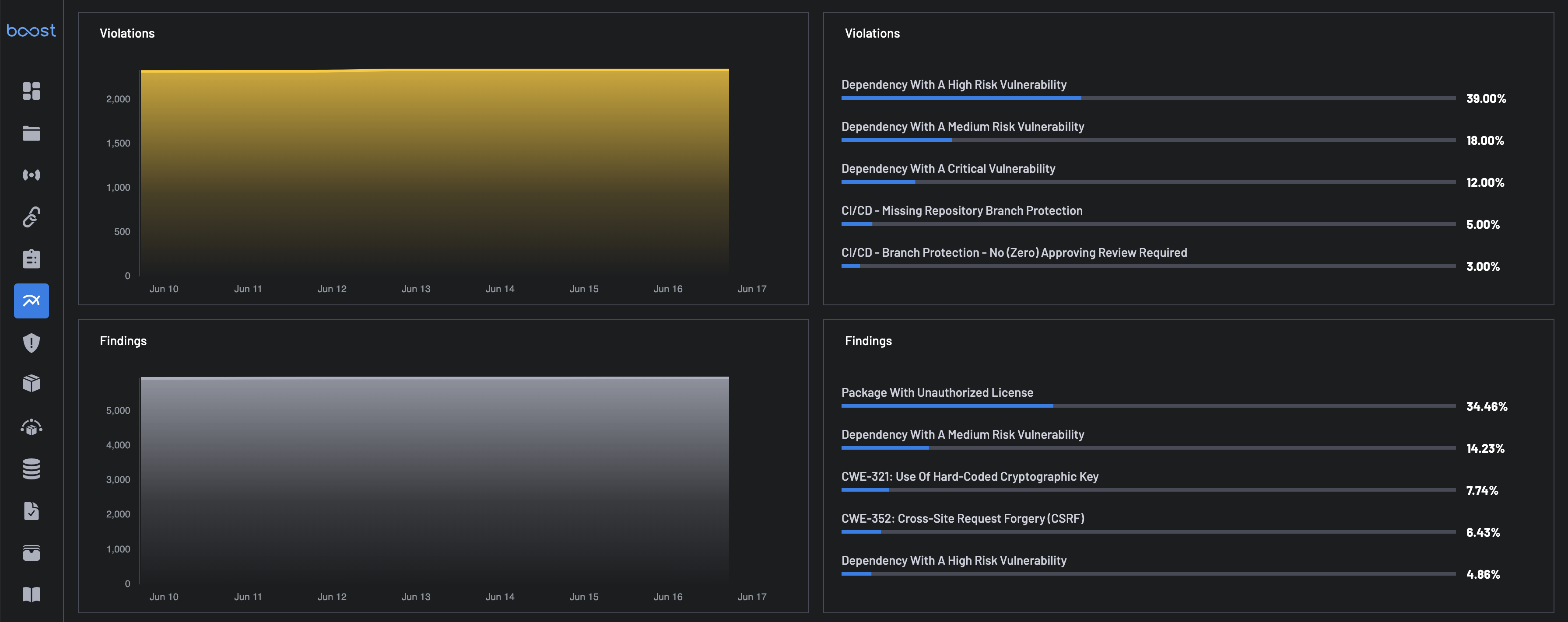

Violations & Résultats¶

-

Graphique de Tendance des Violations : Ce graphique visualise comment le nombre de violations de sécurité a évolué au fil du temps - mettant en évidence les pics, baisses, ou modèles d'introduction ou de remédiation de vulnérabilités. Cela aide les équipes de sécurité à surveiller les progrès et à identifier quand de nouveaux risques sont introduits.

-

Catégories de Violations : Montre les 5 principales catégories de violations avec leur pourcentage (%) correspondant d'occurrence, par exemple, Dépendance Avec Une Vulnérabilité À Haut Risque, CI/CD – Protection de Branche de Dépôt Manquante, etc.

-

Graphique de Tendance des Résultats : Ce graphique affiche le nombre total de résultats au fil du temps, offrant un aperçu général de l'évolution des risques de sécurité, des problèmes de qualité de code ou des violations de licences. Cela aide à identifier si la posture de sécurité s'améliore ou se détériore, et quand des changements significatifs ou des pics se sont produits.

-

Catégories de Résultats : Cela montre les 5 principales catégories de résultats, par exemple, Package Avec Licence Non Autorisée, CWE-321 : Utilisation de Clé Cryptographique Codée en Dur, etc.

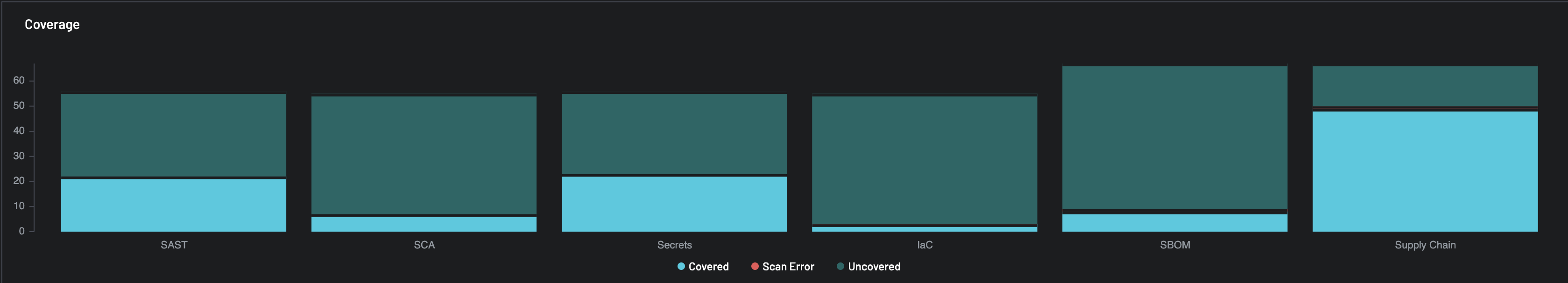

Couverture (Graphique)¶

Le graphique de Couverture visualise la couverture des analyses à travers six couches de sécurité clés :

-

SAST (Tests de Sécurité d'Application Statique) : Indique la couverture d'analyse au niveau du code.

-

SCA (Analyse de Composition Logicielle) : Réflect la couverture des composants open source pour les vulnérabilités connues et les problèmes de licences.

-

Analyse des Secrets : Montre dans quelle mesure les secrets (par exemple, clés API, identifiants) sont identifiés et sécurisés.

-

IaC (Infrastructure en tant que Code) : Évalue la couverture d'analyse du code utilisé pour provisionner l'infrastructure (par exemple, Terraform, CloudFormation).

-

Nomenclature logicielle (SBOM) : Identifie l'inventaire des composants logiciels, des dépendances, et leur couverture d'analyse.

-

Chaîne d'Approvisionnement : Mesure combien le système analyse de manière exhaustive les composants externes de la chaîne d'approvisionnement logicielle.

Chaque barre met en évidence la complétude de l'analyse par catégorie pour aider à détecter les zones sous-testées.

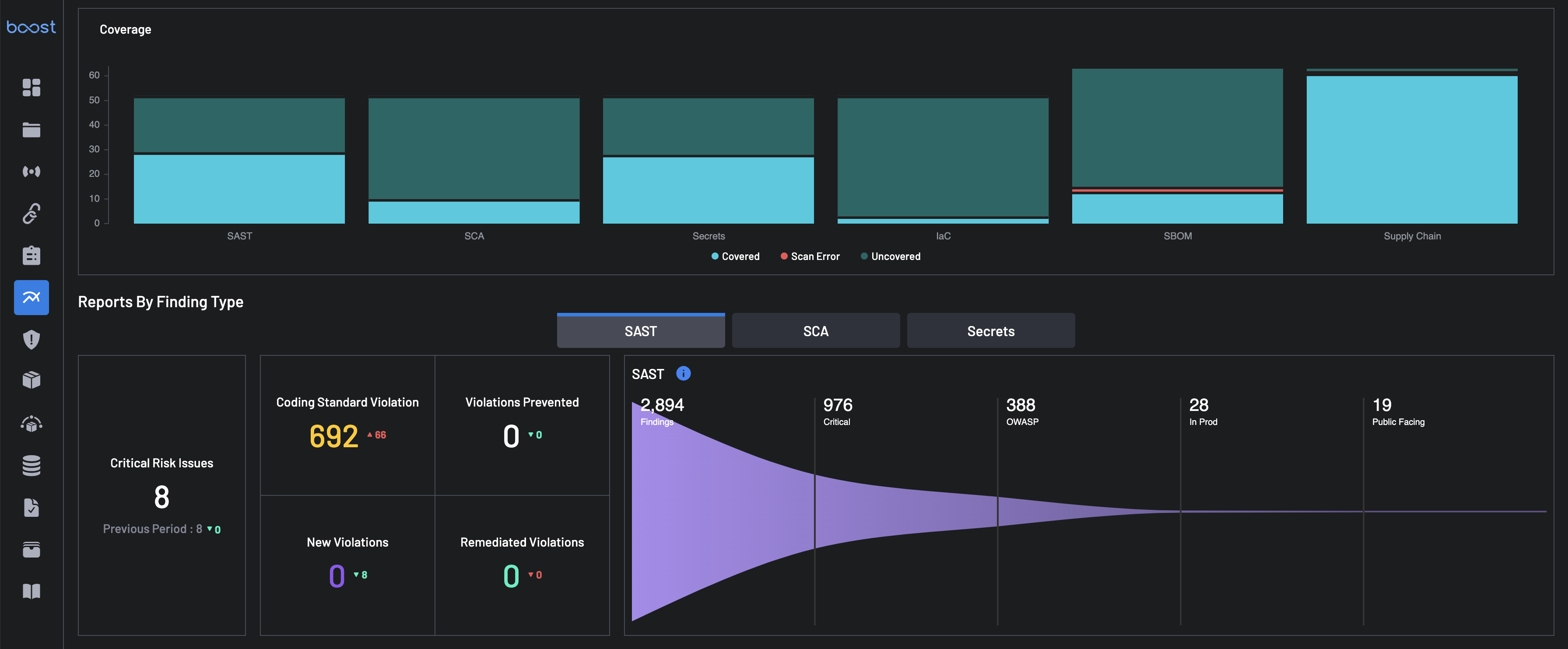

Rapports par Type de Constatation¶

Cette section fournit une répartition des Résultats et Violations regroupées par Type de Constatation : SAST, SCA, et Secrets. Pour chaque type de constatation, les détails suivants sont fournis :

-

Problèmes de Risque Critique : Ce sont des problèmes identifiés par Boost comme présentant un risque particulièrement significatif pour votre posture de sécurité, basé sur une combinaison de critères. Un exemple de Problème de Risque Critique est une constatation open source avec un score de Prédiction d'Exploitation très élevé se trouvant dans votre environnement d'exécution dans un service avec un accès public à Internet, ou l'absence de protection de branche sur un dépôt sans restrictions sur les contributeurs.

-

Violations de Normes de Codage : Ce sont des violations des politiques internes de qualité de code, de sécurité ou de style appliquées dans votre processus de développement. Bien qu'elles ne présentent pas toujours une menace de sécurité immédiate, elles indiquent des écarts par rapport aux meilleures pratiques qui peuvent mener à un endettement technique ou à de futures vulnérabilités si elles ne sont pas traitées.

-

Violations Prévenues : Violations de politique détectées dans une Pull Request (PR), mais résolues avant que ce PR ne soit fusionné dans la branche par défaut. Ce compte représente les violations qui auraient été créées si un développeur n'avait pas mis à jour sa PR avant l'engagement pour supprimer la vulnérabilité détectée.

-

Nouvelles Violations : Ce sont des violations de politique nouvellement introduites dans la branche par défaut détectées par Boost. Elles représentent des problèmes qui n'ont pas été résolus avant la fusion et qui sont désormais des risques actifs au sein de votre code.

-

Violations Remédiées : Des violations de politique ont été détectées dans la branche par défaut, mais ont été résolues avec succès.

Utilisez cette vue pour comparer l'efficacité des outils d'analyse pour chaque Type de Constatation et déterminer où concentrer la remédiation.

Analyse Approfondie pour Trouver le Type¶

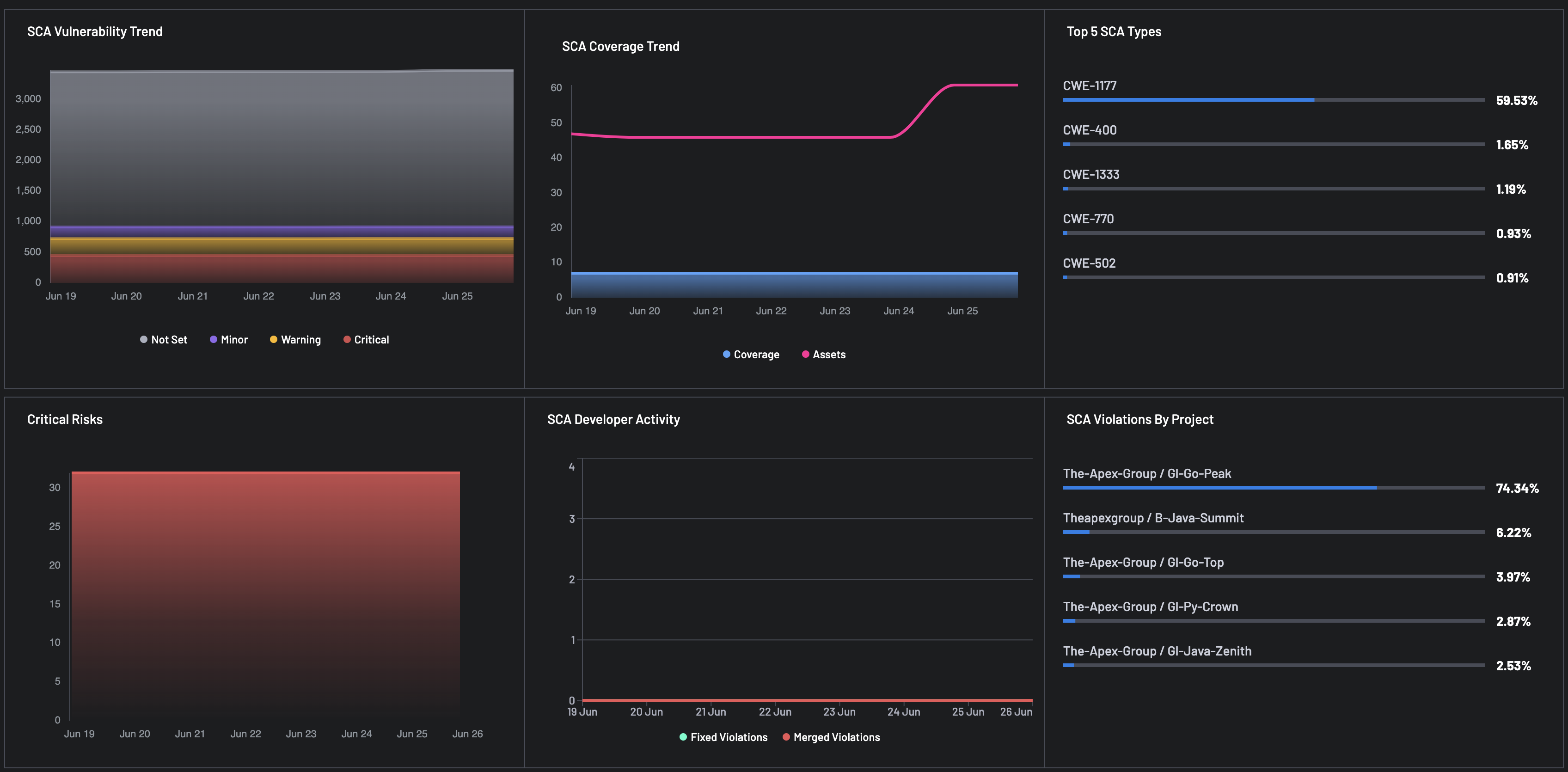

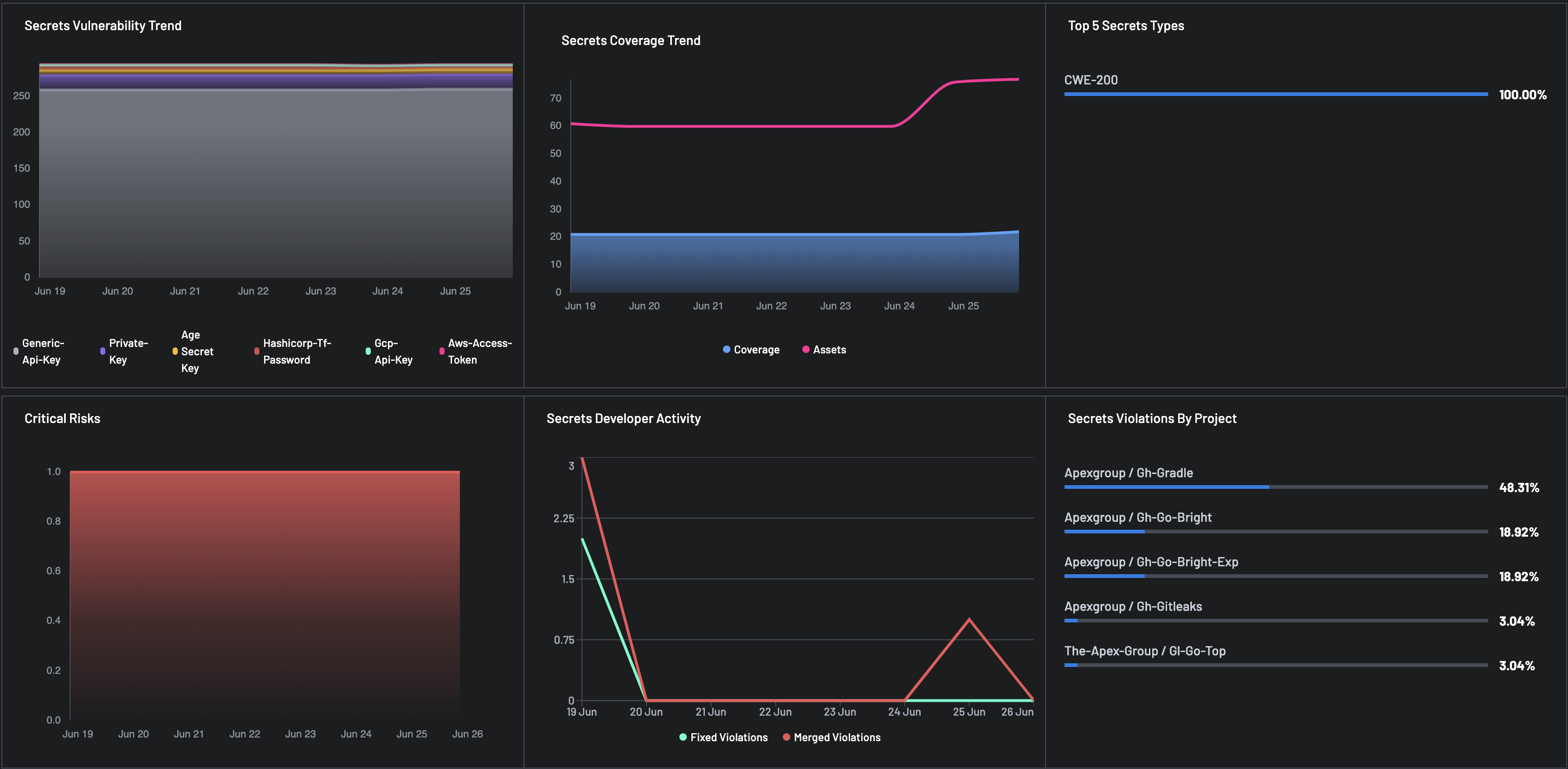

Pour chaque Type de Constatation sélectionné, c'est-à-dire SAST, SCA, et Secrets, le rapport rempli des changements et vous fournit des détails pour les métriques suivantes :

-

Tendance des Vulnérabilités : Graphique à barres empilées représentant la répartition de la sévérité :

- Critique

- Avertissement

- Mineur

- Non Défini

-

Tendance de Couverture : Suit la couverture d'analyse par rapport aux actifs totaux au fil du temps pour révéler d'éventuelles lacunes de visibilité.

- 5 Types Principaux : Liste les types de problèmes les plus courants signalés par les outils de type de constatation.

- Risques Critiques : Graphique à barres représentant la série temporelle des risques critiques découvertes.

- Violations par Projet : Met en évidence quels projets ont le plus grand nombre de violations liées au type de constatation.

- Activité des Développeurs : Surveille l'engagement des développeurs, par exemple, le nombre de fusions et de remédiations, pour évaluer la réactivité et les pratiques de codage sécurisées.