Intégrer Azure DevOps avec BoostSecurity¶

BoostSecurity vous permet de connecter vos projets Azure DevOps pour activer des vérifications de sécurité sur vos dépôts, y compris des vérifications de sécurité de la chaîne d'approvisionnement CI/CD.

Prérequis¶

Avant de commencer, assurez-vous d'avoir :

- Créé un jeton d'accès personnel (PAT) sur votre Azure avec certaines permissions.

- Installé l' application du marché Azure DevOps BoostSecurity Scanner.

-

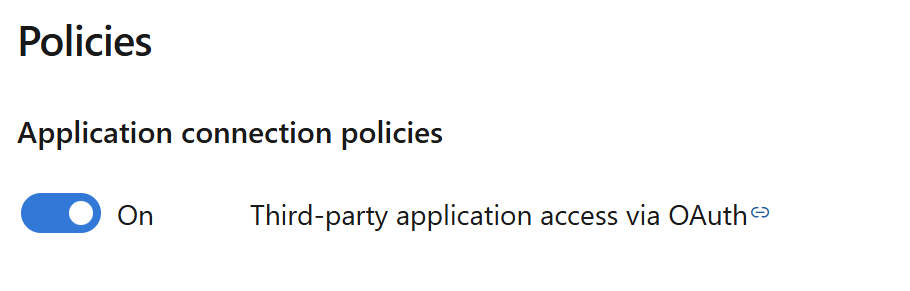

Autorisé les applications tierces à accéder à votre organisation ADO via OAuth.

Dans les paramètres de votre organisation ADO, sous Sécurité, ouvrez la stratégie d'organisation (https://dev.azure.com/{ORGANIZATION_NAME}/_settings/organizationPolicy). Dans la section des politiques de connexion des applications, réglez les paramètres Accès des applications tierces via OAuth sur Activé.

-

Créé un dépôt non vide

boostdans l'organisation où vous avez installé l'application du marché BoostSecurity.

Pour créer un PAT avec les permissions correctes,

-

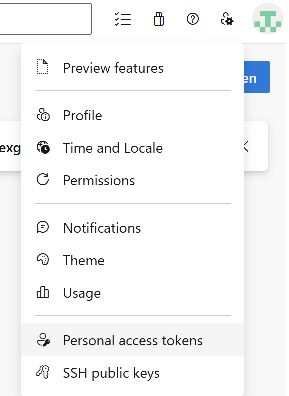

Accédez à vos paramètres utilisateur et naviguez vers vos jetons d'accès personnels.

- Dans le coin supérieur droit, à côté de votre icône utilisateur, développez le menu contextuel des paramètres utilisateur.

- Ouvrez les paramètres du jeton d'accès personnel en cliquant sur l'élément de menu correspondant.

-

Créez un nouveau jeton d'accès personnel comme suit :

- Définissez l'expiration du jeton. Il est recommandé de le définir pour la période la plus longue selon les recommandations de votre organisation.

- Sous le champ de saisie “Organisation”, sélectionnez toutes les organisations ou une seule organisation pour laquelle vous souhaitez définir le boost.

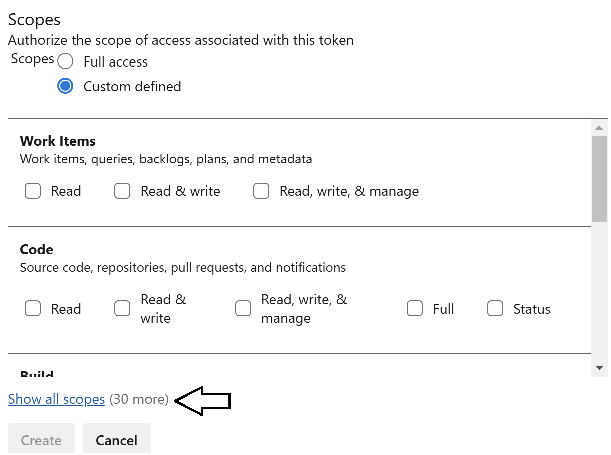

- Dans la portée, sélectionnez l'option "personnalisée", développez pour afficher les autorisations autorisées et définissez les permissions requises.

- Cliquez sur Créer pour créer votre nouveau PAT.

Permissions¶

Cette intégration et le provisionnement sans intervention utiliseront les permissions suivantes :

| Groupe de portée | Permissions |

|---|---|

| Pools d'agents | Lire |

| Analytique | Lire |

| Build | Lire & Exécuter |

| Code | Lire & Écrire le statut |

| Extensions | Lire & Gérer |

| Ressources de pipeline | Utiliser & Gérer |

| Projet & Équipe | Lire |

| Threads de demandes de tirage | Lire & Écrire |

| Groupes de variables | Lire, Créer & Gérer |

1. Connecter Azure DevOps à BoostSecurity¶

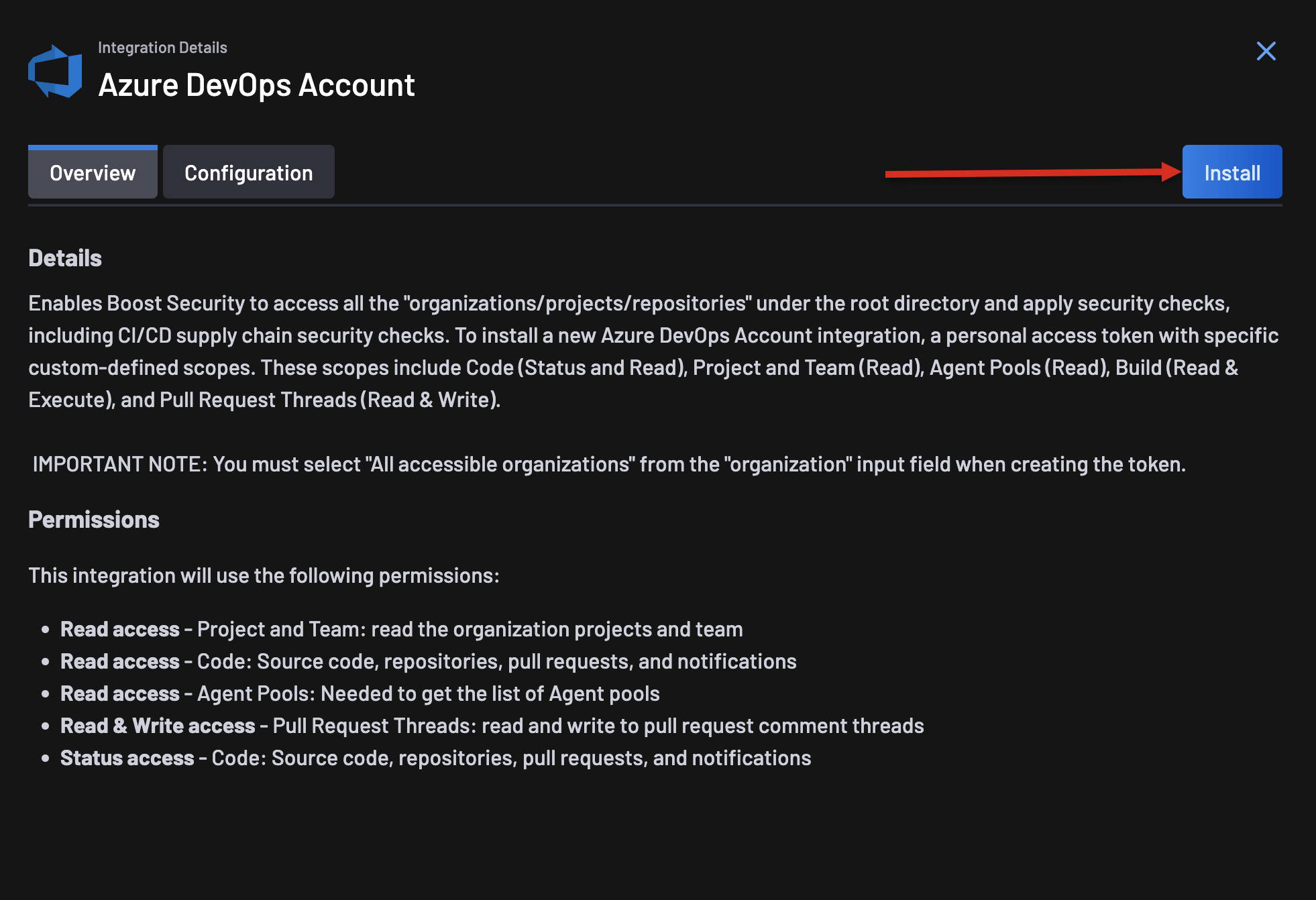

Pour installer l'intégration BoostSecurity pour Azure :

- Accédez à la

page d'intégrations. -

Sélectionnez l'intégration Compte Azure DevOps dans la section

Disponible. -

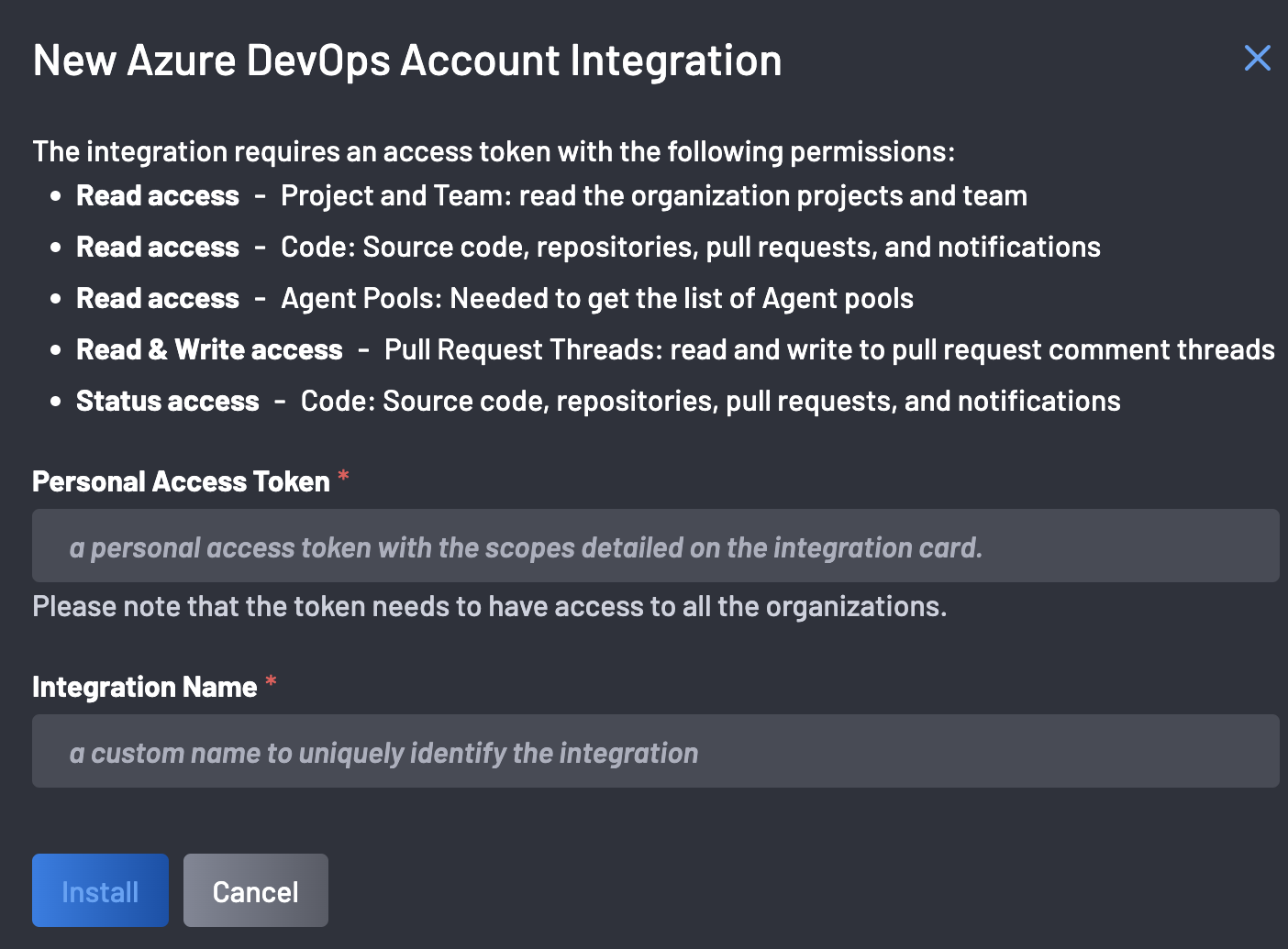

Sélectionnez Installer : Une fenêtre apparaît, vous demandant de fournir le Jeton d'accès personnel et le Nom de l'intégration pour Azure, puis sélectionnez Installer.

Veuillez noter que le jeton doit avoir accès à toutes les organisations.

-

Sélectionnez Installer pour enregistrer.

Une fois l'installation terminée, la carte du compte Azure DevOps de BoostSecurity est ajoutée à la section Paramètres > Intégrations > Installé.

2. Provisionnement sans intervention pour ADO¶

Suivez ces étapes pour configurer le ZTP pour Azure DevOps

-

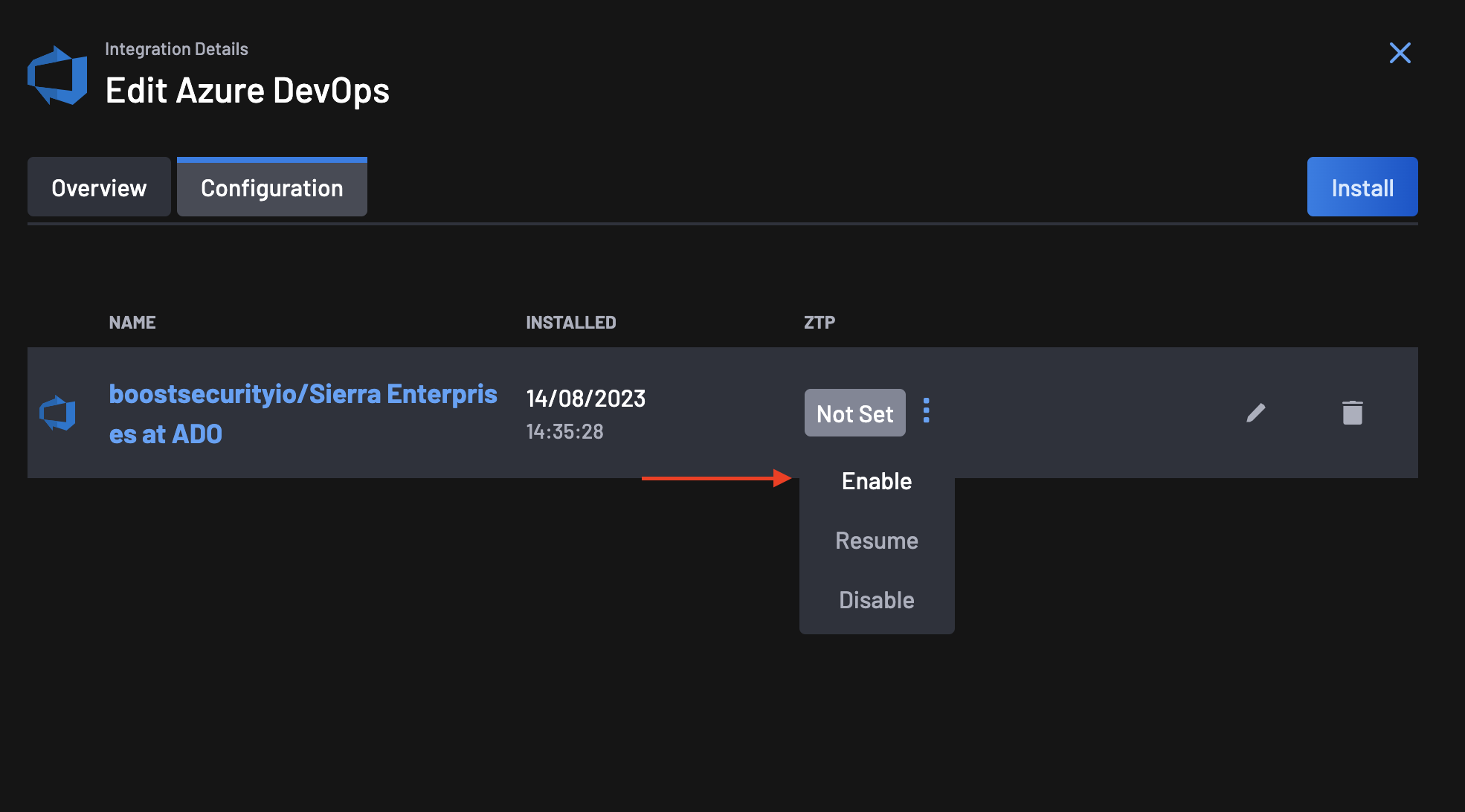

Accédez à la page d'intégrations, sélectionnez votre intégration Azure DevOps et cliquez sur l'onglet de configuration.

-

Dans la colonne ZTP, vous verrez que le statut ZTP est défini sur Non défini. Cliquez sur le menu d'actions à côté du statut et sélectionnez Activer.

-

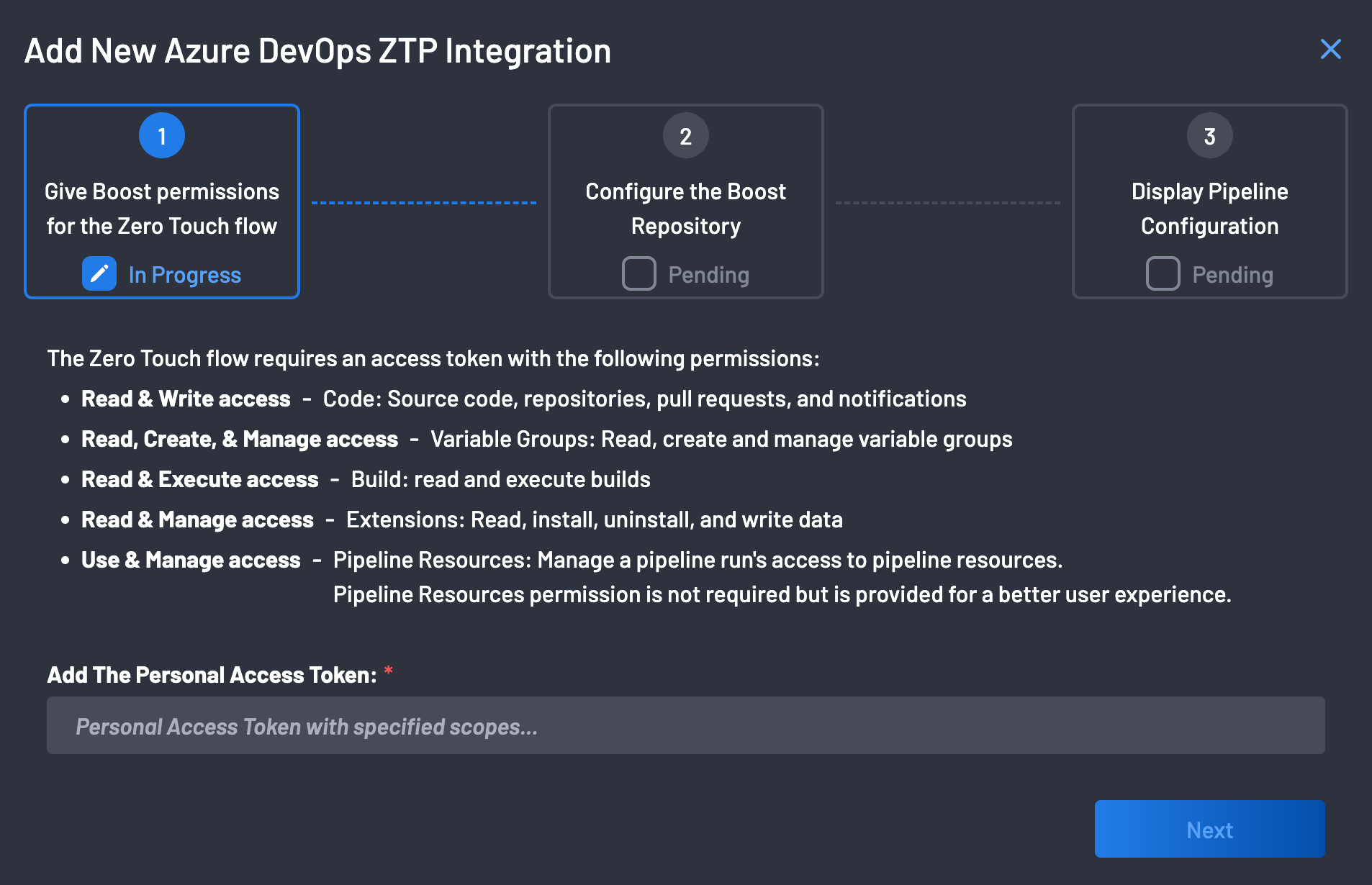

Dans l'Assistant ZTP, la première étape consiste à donner à BoostSecurity les permissions pour le Flux sans intervention sur votre organisation Azure DevOps. Le Flux sans intervention nécessitera un jeton d'accès personnel avec ces permissions.

-

Cliquez sur le bouton Suivant pour continuer.

-

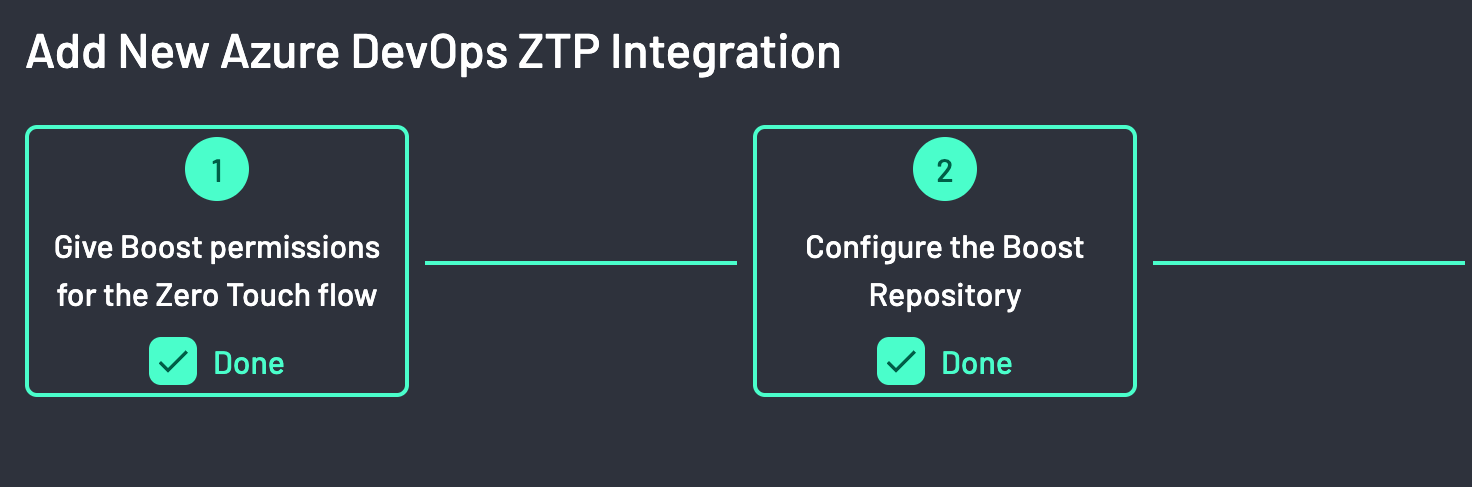

BoostSecurity configure le dépôt

boostsur votre organisation ADO. -

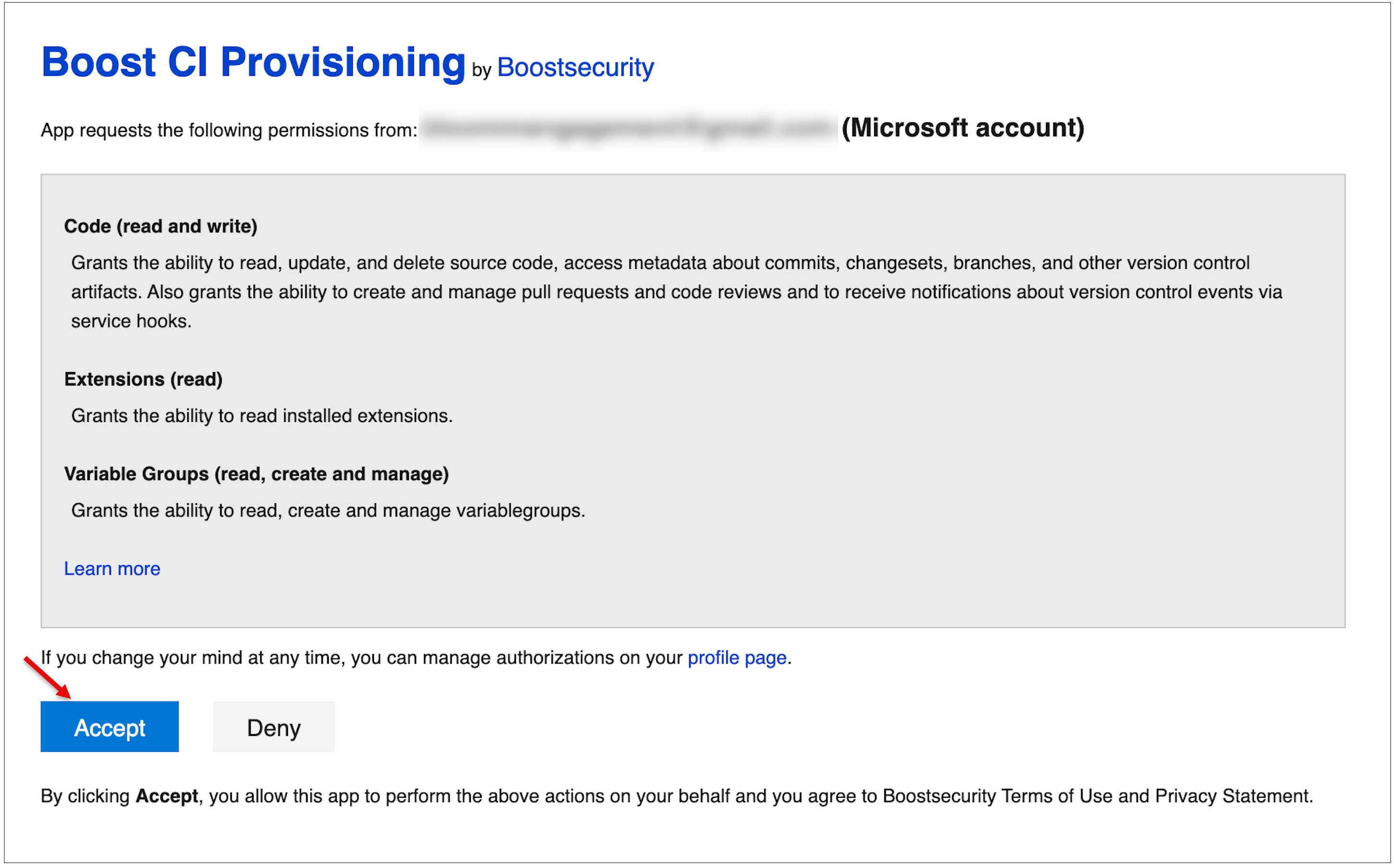

Installez et autorisez le provisionnement sans intervention de BoostSecurity.io sur vos organisations. Cliquez sur le bouton Accepter en bas de la page.

Veuillez noter l'avertissement ci-dessous :

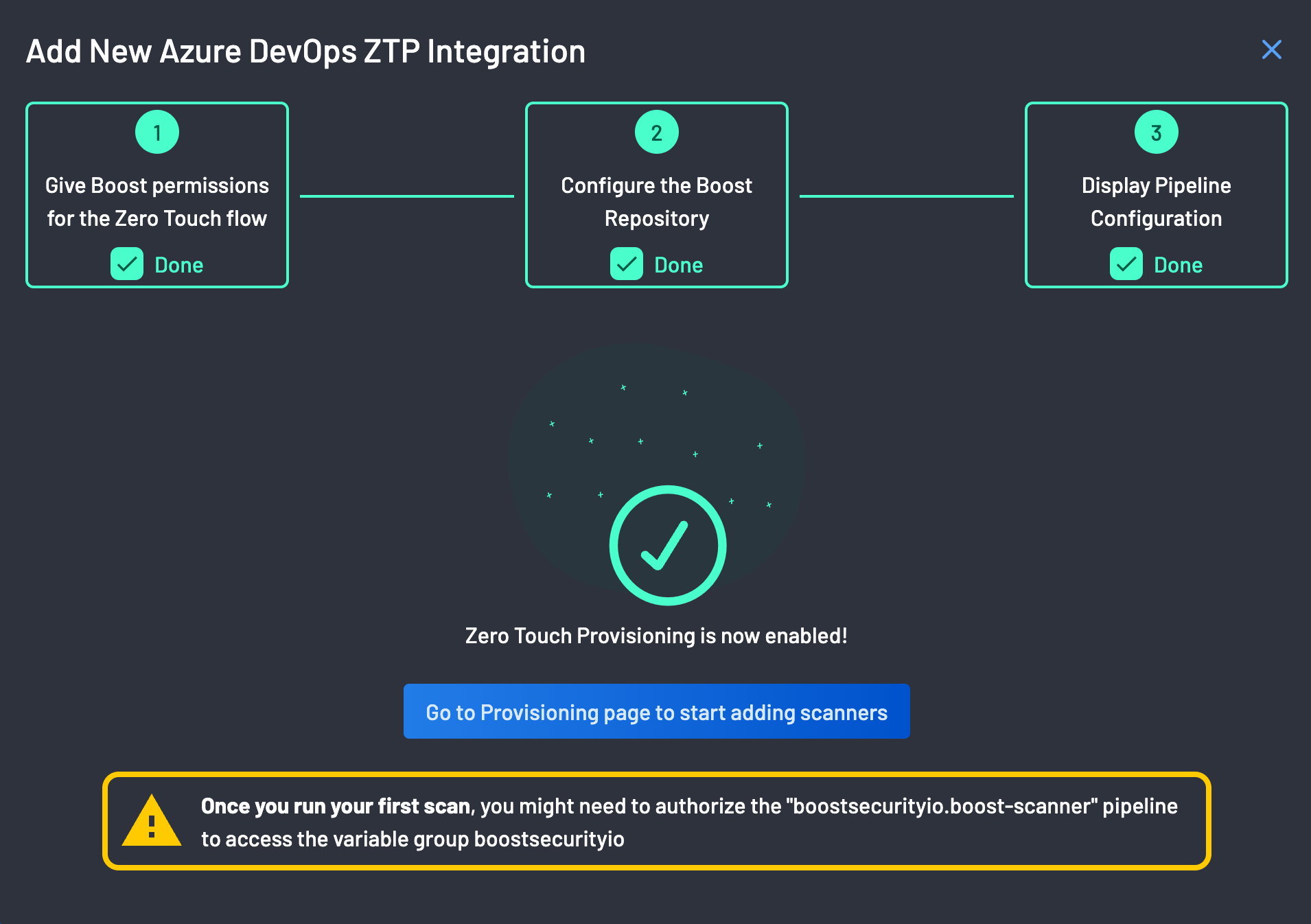

Lors de votre première analyse, vous devez autoriser le pipeline "boostsecurityio.boost-scanner" à accéder au groupe de variables boostsecurityio, avant de pouvoir voir les résultats sur votre tableau de bord.

-

La configuration du pipeline est prête.

Note

En cliquant sur le bouton Activer les scanners recommandés par Boost, Boost provisionnera plusieurs scanners pour chaque dépôt auquel il a accès. Ces scanners demanderont ensuite de nouvelles analyses pour chacun de ces dépôts. Veuillez noter que ce processus aura un impact financier sur vos services, donc assurez-vous que c'est la bonne décision avant de continuer.

Si vous connectez un grand nombre de dépôts, vous souhaiterez peut-être activer la numérisation de manière plus ciblée.

Le provisionnement sans intervention est maintenant activé !!!

Prochaines étapes¶

Il est recommandé de activer la protection de scanner par défaut pour votre organisation Azure, puis de procéder à la création de votre première politique personnalisée, où vous définiriez des actions spécifiques pour les événements de sécurité identifiés par les scanners configurés.