Établissez Votre Première Connexion¶

Ce tutoriel complet vous guide à travers l'intégration de la gestion de code source et d'autres workflows essentiels, établissant ainsi les bases d'une infrastructure de sécurité robuste sur BoostSecurity.

Ce que Vous Allez Accomplir¶

À la fin de ce tutoriel, vous aurez :

- Navigué avec succès dans le processus d'intégration.

- Connecté votre système de gestion de code source.

- Mis en œuvre l'Orchestration Zero Touch pour vos SCM.

- Configuré dependabot et le pipeline CI/CD.

- Exploité les résultats de sécurité alignés avec les vérifications de sécurité CI/CD et Dependabot de votre organisation.

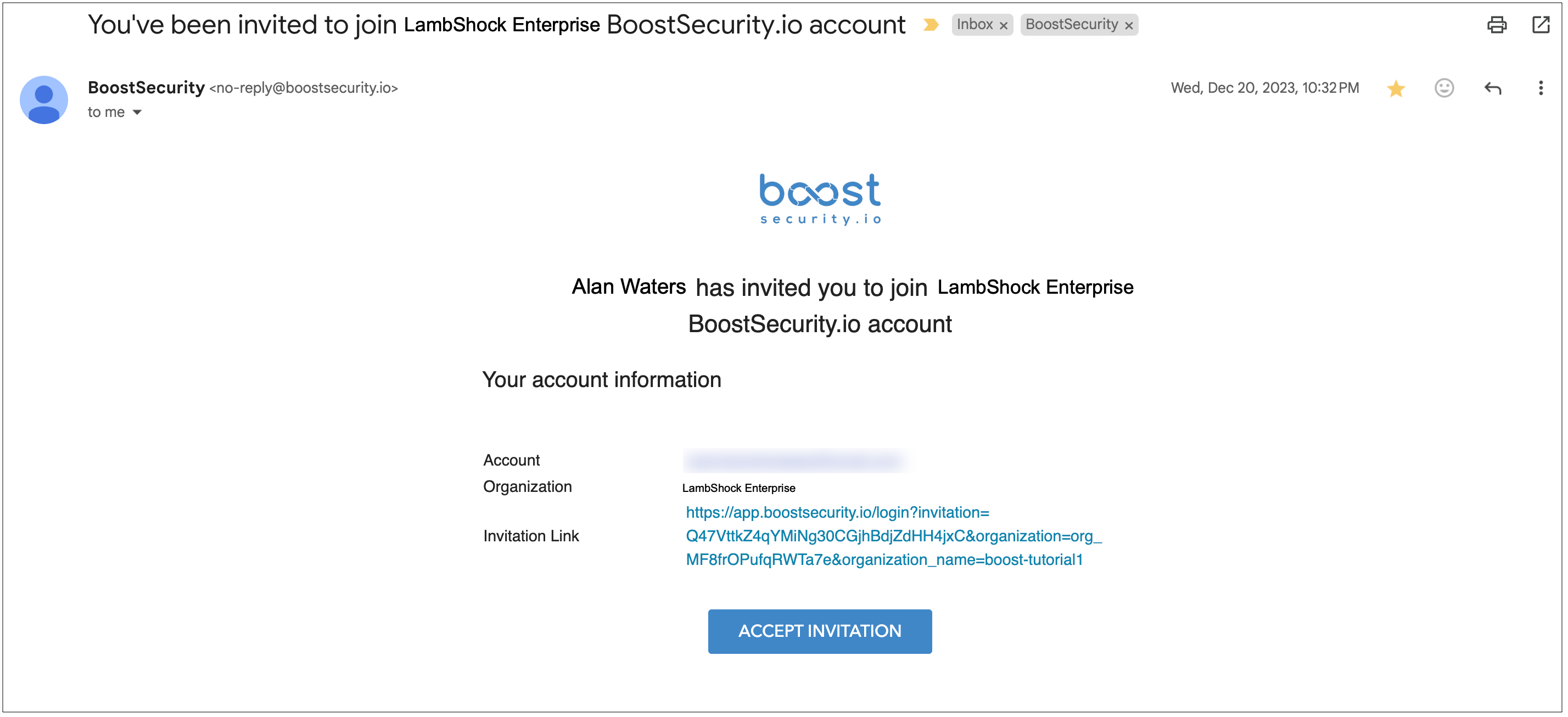

1. Accepter les Conditions et Se Connecter¶

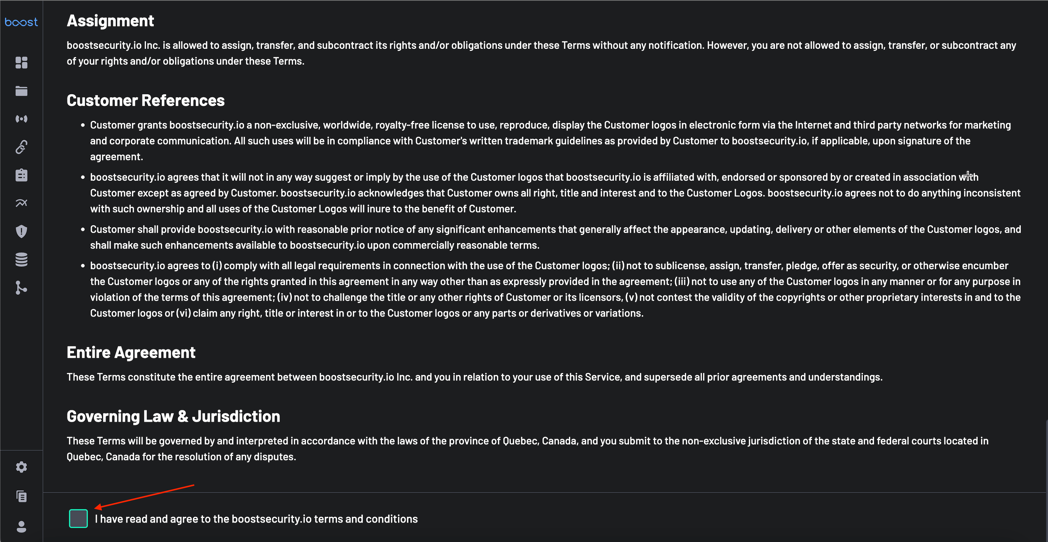

Le premier point d'entrée sur BoostSecurity consiste à accepter les conditions de service et à se connecter au tableau de bord. Votre organisation serait provisionnée en tant que locataire sur BoostSecurity, et vos informations de compte et autres données vous seraient envoyées. Acceptez les conditions de service en bas de la page, et vous serez redirigé vers la page de connexion de BoostSecurity.

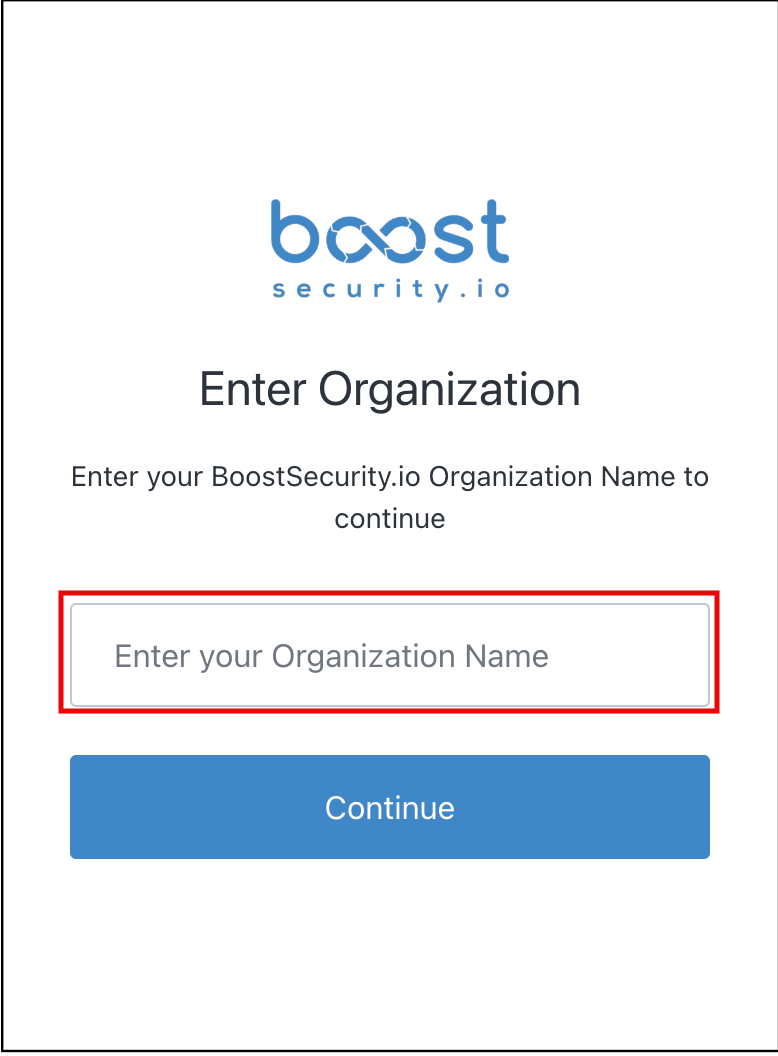

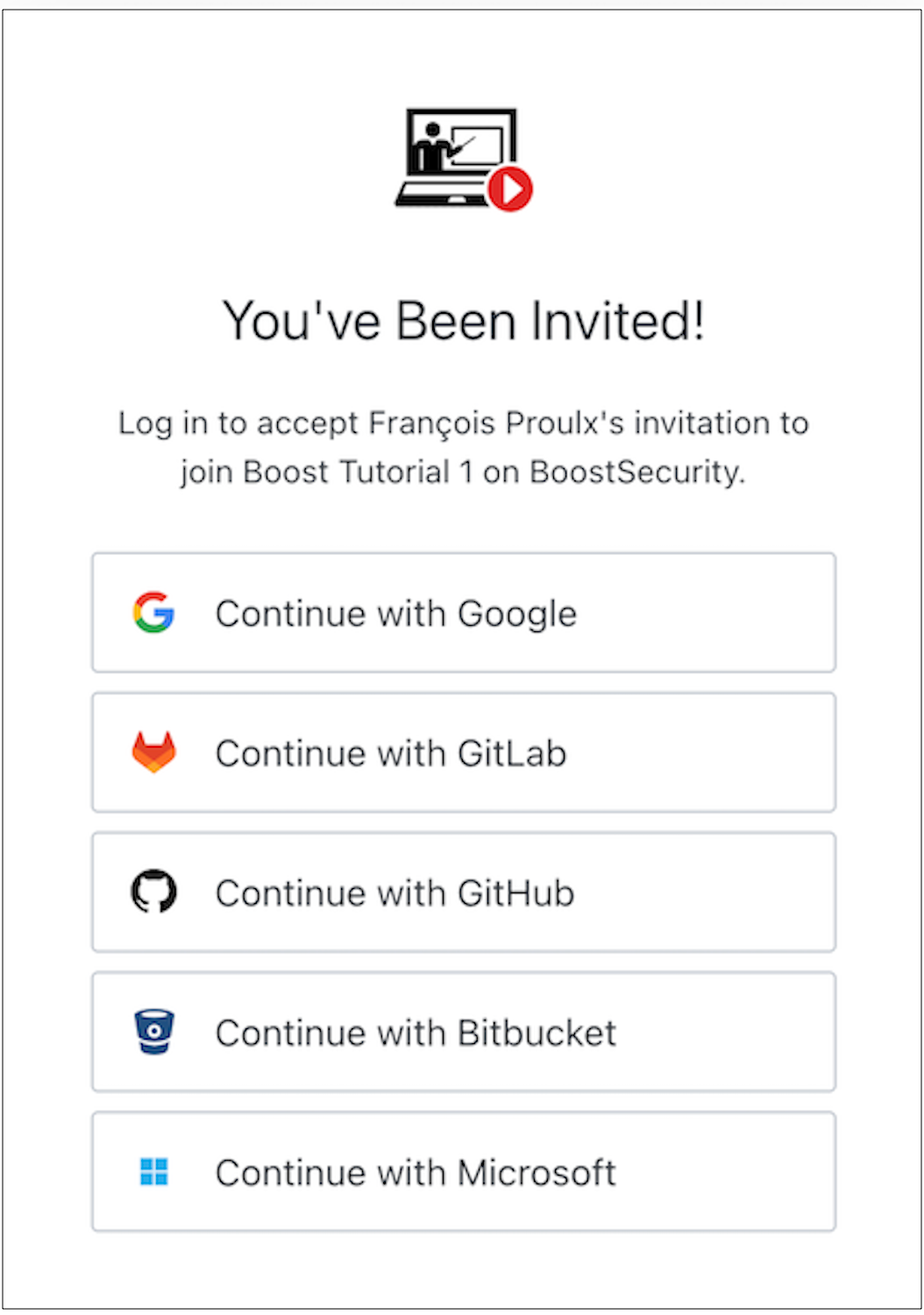

Sur la page de connexion, entrez votre Nom d'Organisation BoostSecurity.io pour continuer et sélectionnez un compte avec lequel continuer. Vous pouvez vous connecter en utilisant les mécanismes Oauth de Google, GitLab, GitHub, BitBucket et Microsoft.

2. Bienvenue sur Votre Tableau de Bord¶

Après une connexion réussie, vous serez redirigé vers votre page de tableau de bord, qui sera vide.

3. Connecter Votre SCM et Récupérer des Données¶

BoostSecurity prend en charge l'intégration avec plusieurs outils de gestion de code source (SCM), y compris GitHub, GitLab, BitBucket et Azure DevOps. De plus, Boost propose l'Orchestration Zero Touch pour les dépôts directement au sein des SCM.

Remarque

Avant de passer à l'Étape 4, il est crucial de compléter toutes les étapes nécessaires sur la page liée correspondant à votre système de gestion de code source (SCM). Assurez-vous d'avoir suivi attentivement les instructions adaptées à votre SCM pour éviter toute interruption ou erreur dans le processus.

- Intégrer avec GitHub

- Intégrer avec Azure DevOps

- Intégrer avec Bitbucket

- Intégrer avec GitLab

- Intégrer avec AWS CodeCommit

4. Activer la Protection d'analyse Par Défaut¶

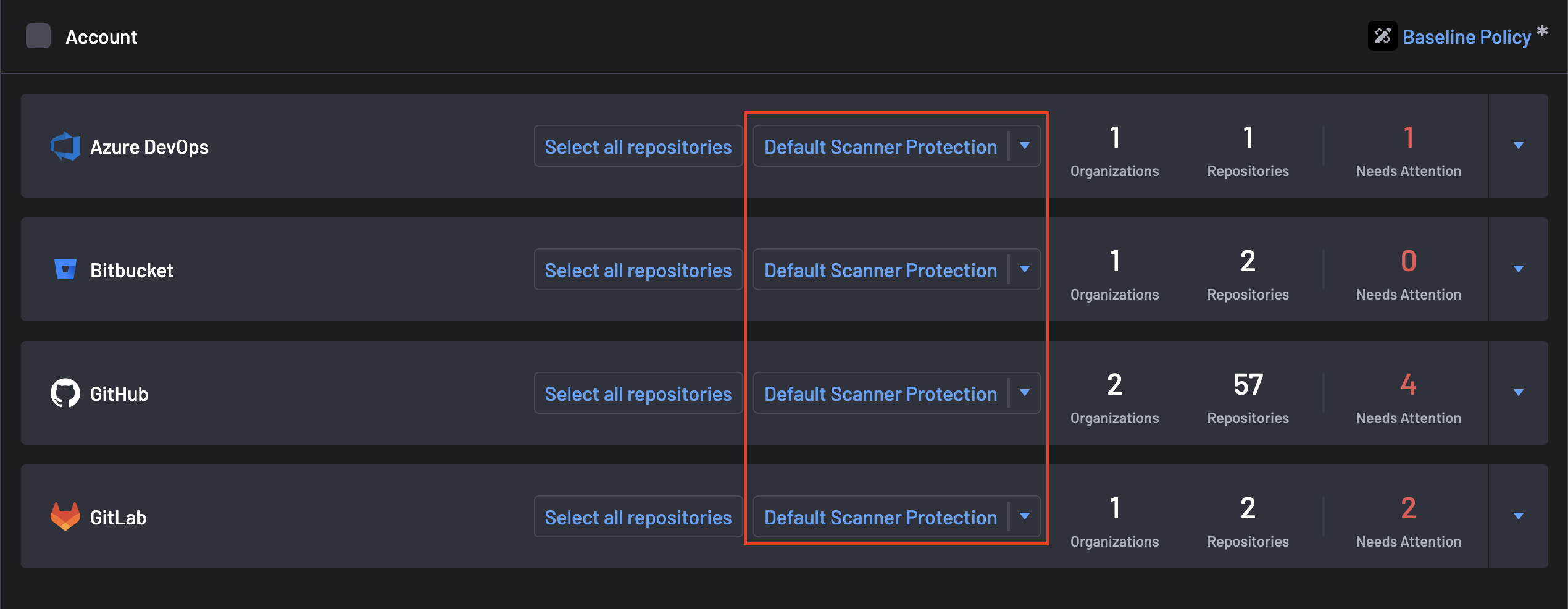

Après avoir connecté avec succès vos outils de gestion de code source, il est recommandé d'activer l'analyseur CI/CD pour tous les SCM sur la page de couverture d'analyse.

Pour ce faire :

-

Rendez-vous sur la page de Couverture d'analyse, et pour tous vos SCM, vous verrez une colonne appelée Protection d'Analyse Par Défaut.

-

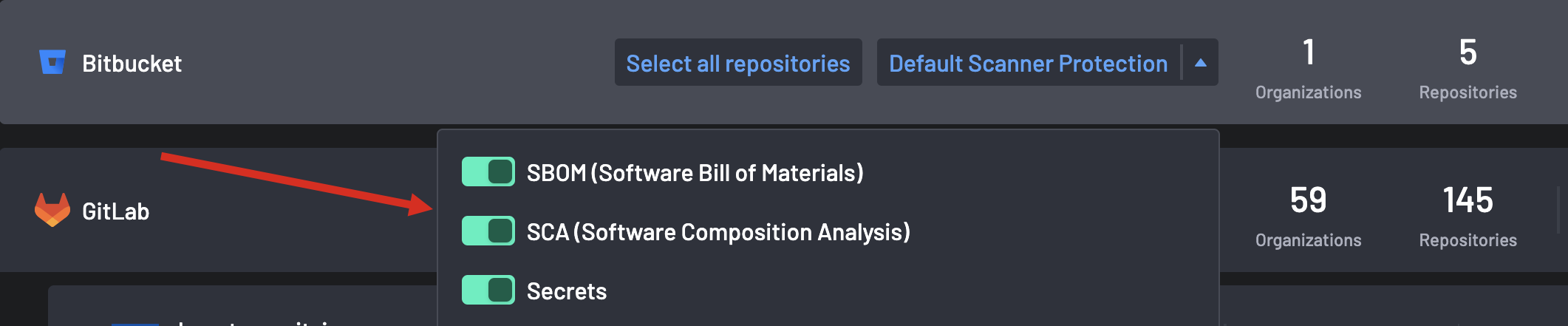

Cliquez sur la colonne et sélectionnez le commutateur pour Activer l'analyseur BoostSecurity pour analyser les Nomenclature logicielle, SCA ou Secrets.

5. Visualiser Vos Analyses¶

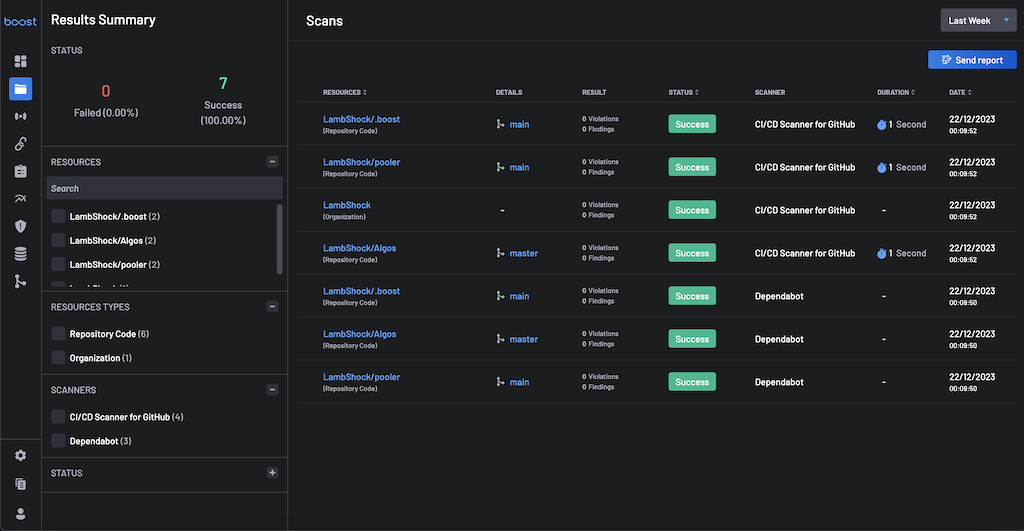

Les scanners configurés sur votre organisation GitHub via les vérifications de sécurité pour CI/CD et Dependabot auraient déjà quelques résultats d'analyse. Allez à la page des Analyses pour les consulter.

6. Examiner les Résultats¶

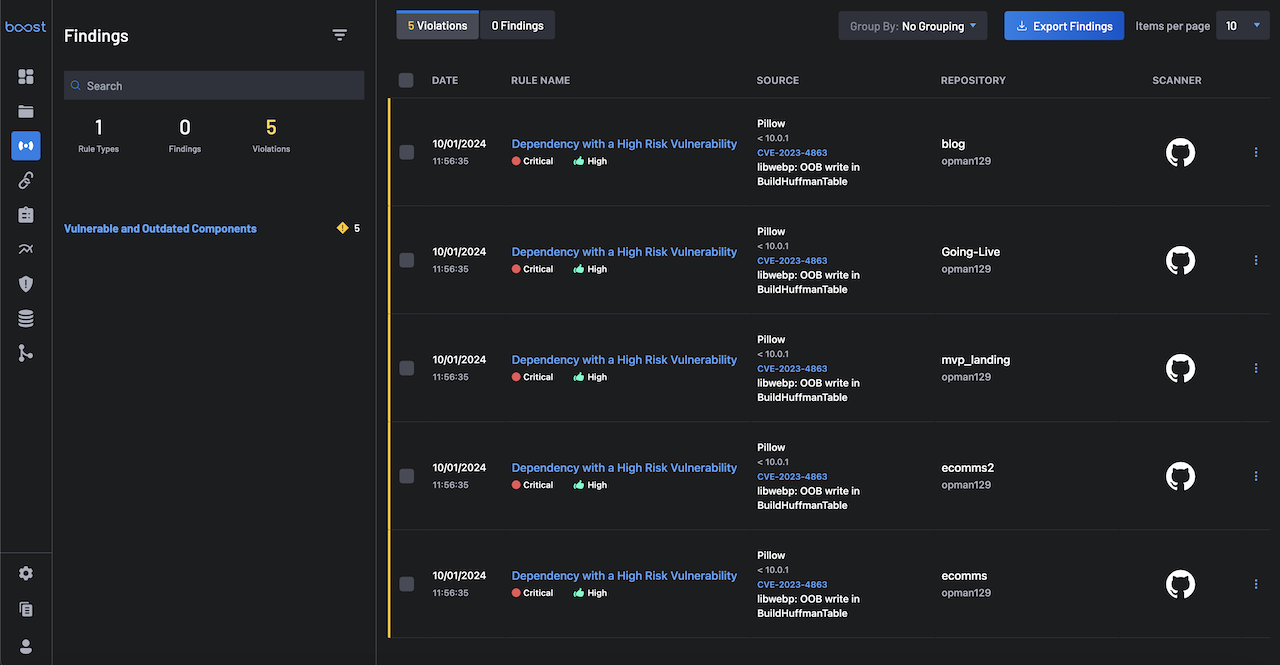

Une fois que BoostSecurity commence à recevoir des flux de données, vous pouvez explorer les résultats sur la page des Résultats.

Vous pouvez filtrer et explorer les résultats en utilisant les filtres, ce qui vous permet de vous concentrer sur les résultats d'un ou plusieurs projets (par exemple, des dépôts GitHub et GitLab) ou déclenchés par une règle de scanner spécifique.

Pour chaque résultat dans cette page, vous pouvez voir :

- La règle qui a détecté les résultats.

- Le chemin du fichier.

- Les lignes de code source où il a été trouvé.

- Une description et un lien vers la documentation expliquant pourquoi c'est un problème, comment y remédier, et plus encore.

Bravo ! Votre organisation a été intégrée avec succès à BoostSecurity. Vous avez connecté votre SCM et activé Dependabot et les pipelines CI/CD, ce qui permet des analyses. Vous pouvez maintenant voir vos résultats de sécurité.

Info

Si vous ne voyez aucun résultat, ne vous inquiétez pas. Cela signifie simplement que la politique par défaut n'a trouvé aucun problème significatif avec la configuration de votre dépôt.

Prochaines Étapes¶

Procédez à créer votre première politique personnalisée, où vous définirez des actions spécifiques pour les événements de sécurité identifiés par les analyseurs configurés.