GitHub Actions peuvent approuver des demandes de tirage¶

Vérifie les organisations GitHub qui permettent à GitHub Actions de créer et d'approuver des pull requests.

Autoriser les workflows GitHub Actions à demander des jetons pour l'API GitHub avec des privilèges élevés, pouvant automatiquement créer et approuver des pull requests, est dangereux.

Si un workflow malveillant peut s'auto-approuver des modifications de code nuisibles, il peut contourner efficacement toute révision de code humaine.

Un système d'intégration continue (CI), tel que GitHub Actions, doit être conçu et configuré aussi sécurisé que les systèmes de production.

En effet, puisque les artefacts construits sortant de ce type de système sont souvent déployés automatiquement (CD / Déploiement Continu), toute compromission de CI/CD affectera indirectement la production, car du code malveillant peut se retrouver en production.

Exemples¶

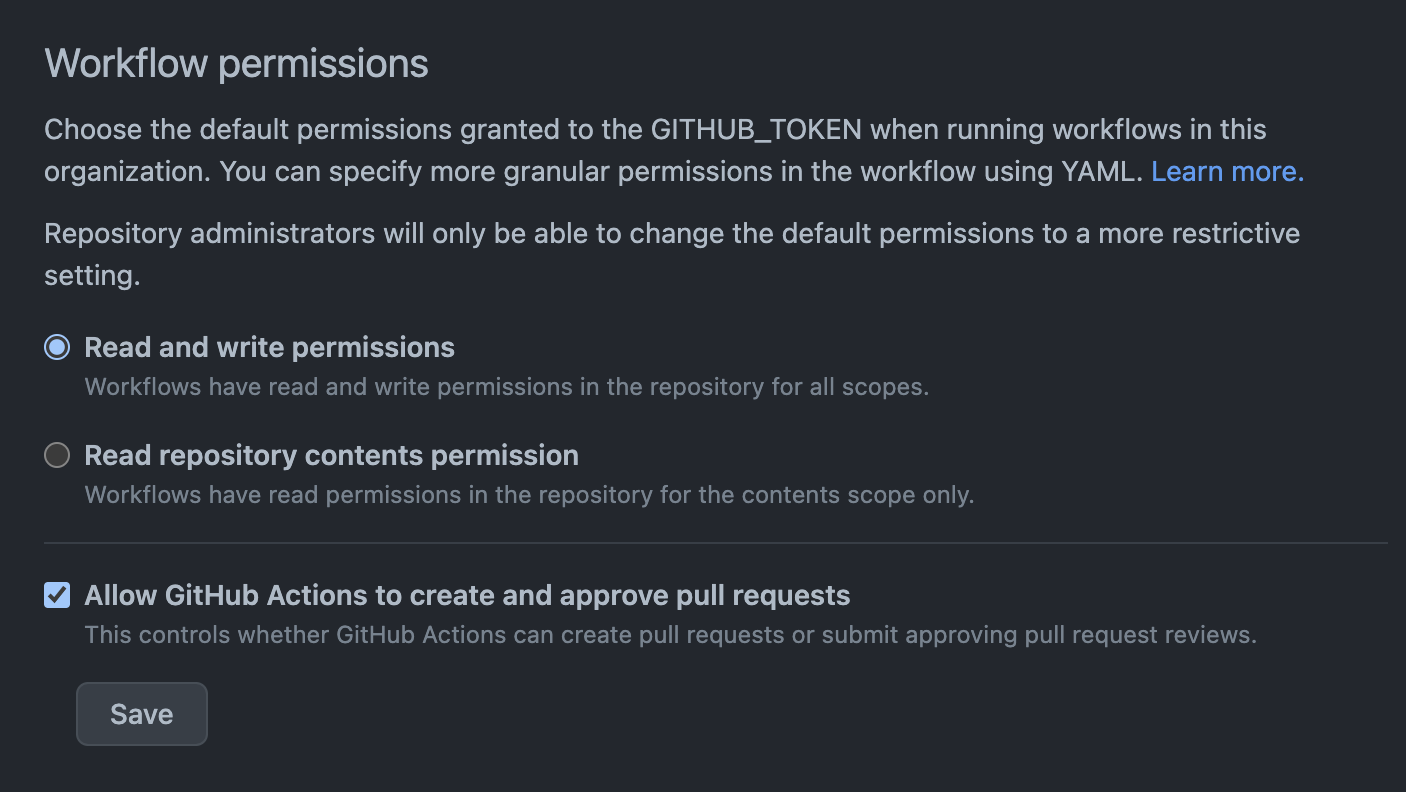

Exemple Insecure

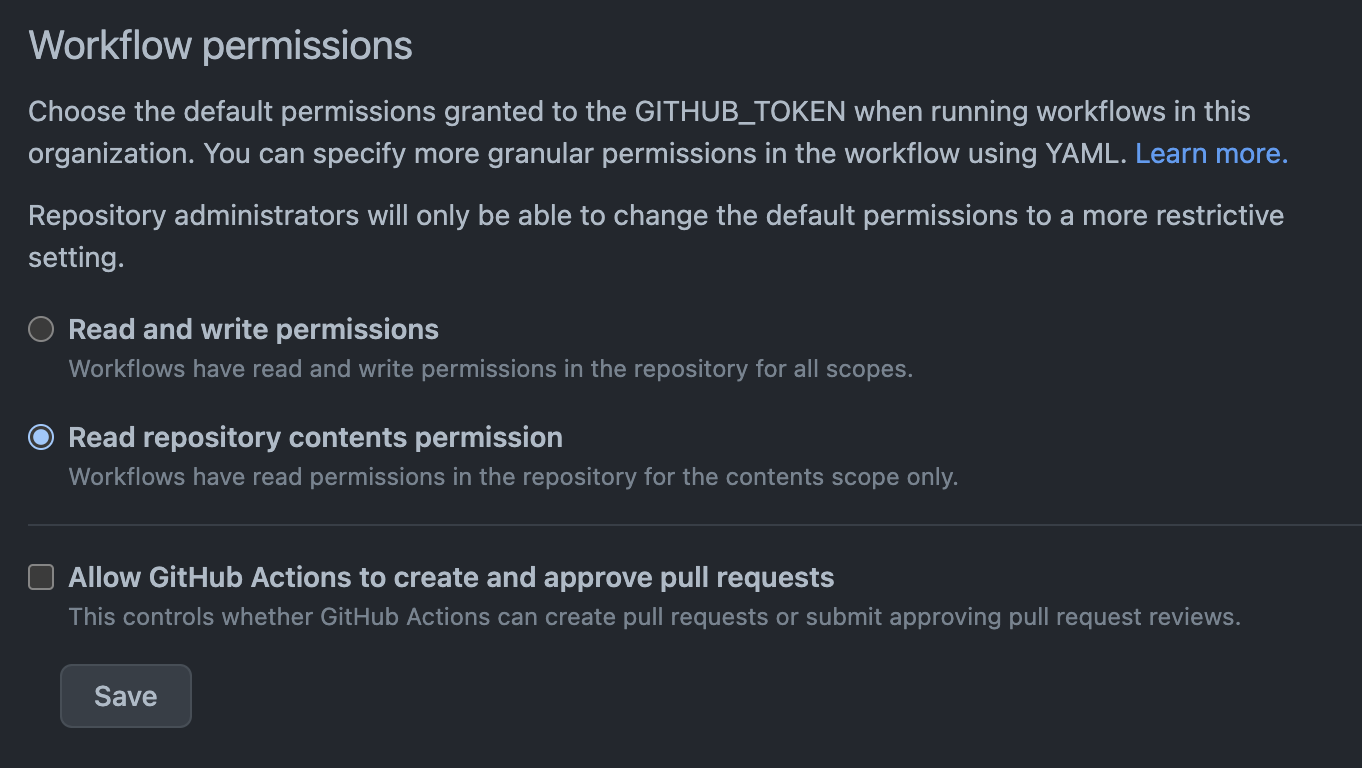

Exemple Securisé